Nesse pequeno artigo vamos deixar mais uma pequena dica para evitar a invasão do WannaCryptor em sistemas operacionais Microsoft. Como característica, ao ser executado o Wanna Cryptor criptografa praticamente tudo em servidores e desktops (bancos de dados, arquivos de backup, documentos texto, planilhas, arquivos de configuração, etc). Após essa ação, o malware exibe mensagem com instruções para que o usuário pague por meio da moeda virtual bitcoin pelo “resgate”. Após o pagamento, a chave para descriptografar os arquivos seria enviada. Entretanto, não há garantias de que essa chave será realmente enviada, que irá funcionar ou que não acontecerá novamente. Em muitos casos que reais, 98% dos casos foram entregues a senha e os arquivos foram realmente recuperados.

Dessa forma, como prevenção, a Microsoft recomenda que sejam feitas algumas correções o quanto antes.

—————————————————————————————————————————–

Sistemas Operacionais afetados

• Windows Server 2008,

• Windows Server 2008 R2,

• Windows Server 2012,

• Windows Server 2012 R2,

• Windows Server 2016

• Windows Vista, Windows 7

• Windows 8, Windows 8.1,

• Windows RT 8.1 e Windows 10.

• Desktops com Windows XP e servidores com o Windows Server 2003 apesar de não possuírem mais suporte oficial Microsoft, receberam recentemente updates para corrigir a falha citada.

Informações e procedimentos de correção:

Para sistemas antigos (Windows XP e Windows Server 2003) a Microsoft disponibiliza o link:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Este é o link oficial da Microsoft, contendo o update de correção e dados sobre a falha:

https://technet.microsoft.com/en-us/library/security/ms17-010

Procedimentos para desabilitar o protocolo SMBv1

De forma complementar, é possível evitar que a falha comprometa o sistema desabilitando o protocolo SMBv1. Entretanto ainda assim é extremamente recomendável a aplicação do update oficial Microsoft conforme indicado acima.

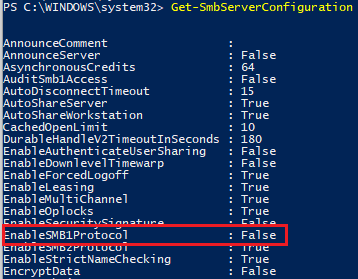

Execute o “PowerShell” como “Administrador” e em seguida execute o comando:

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

Para ter certeza de que o protocolo foi desativado, execute o comando “Get-SmbServerConfiguration”.

A tela a seguir mostra que o protocolo SMBv1 foi desativado.

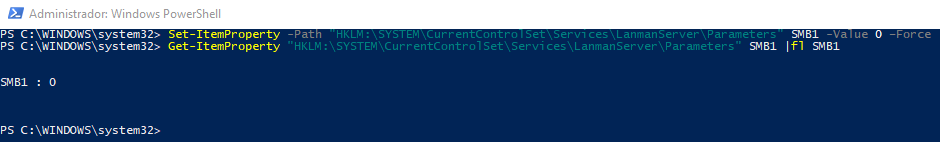

Se o seu sistema operacional não tenha suporte ao comando, utilize a alternativa abaixo:

Desativa o protocolo SMBv1

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” SMB1 -Value 0 -Force

Para conferir se está desativado – SMB1:0

Get-ItemProperty “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” SMB1 |fl SMB1

Para habilitar o SMBv1 no servidor SMB, execute o seguinte cmdlet:

Caso tenha problemas com máquinas Windows XP em seu cenário, digite o comando abaixo para reativar o SMBVv1.

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” SMB1 -Type DWORD -Value 1 -Force

Reinicie o computador após aplicar os procedimentos acima e veja se tudo está ok.

Para adquirir informações mais avançada, acesse: