Nesse artigo vamos mostrar como criar uma regra de DLP para sua organização e protegendo dados sigilosos do seu ambiente corporativo. A prevenção contra perda de dados (DLP) no Microsoft Teams, bem como a história maior de DLP para o Microsoft 365 ou o Office 365, gira em torno da prontidão dos negócios quando se trata de proteger documentos e dados confidenciais. Se você tiver preocupações com informações confidenciais em mensagens ou documentos, as políticas de DLP poderão ajudar a garantir que seus usuários não compartilhem esses dados confidenciais com as pessoas erradas.

Esse procedimento funcionará para quem possui as seguintes licenças abaixo:

Microsoft 365 E5, Microsoft 365 E5 Compliance, Office 365 E5

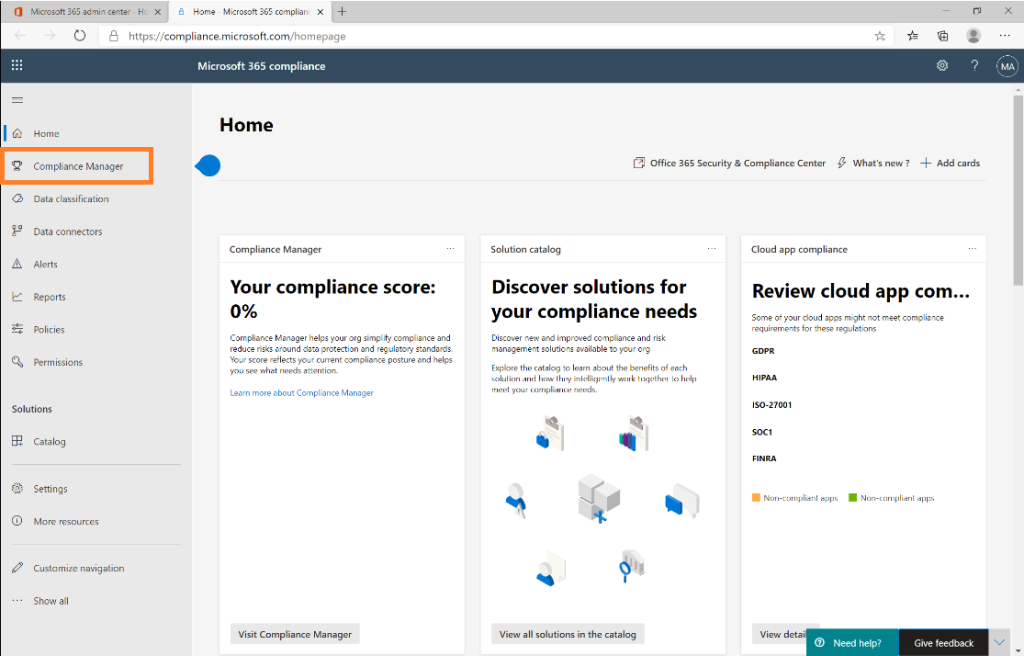

Vamos ver agora como isso funciona na prática. Primeiramente acesse a console de compliance do seu Tenant Office 365 e clique em “Compliance Manager”

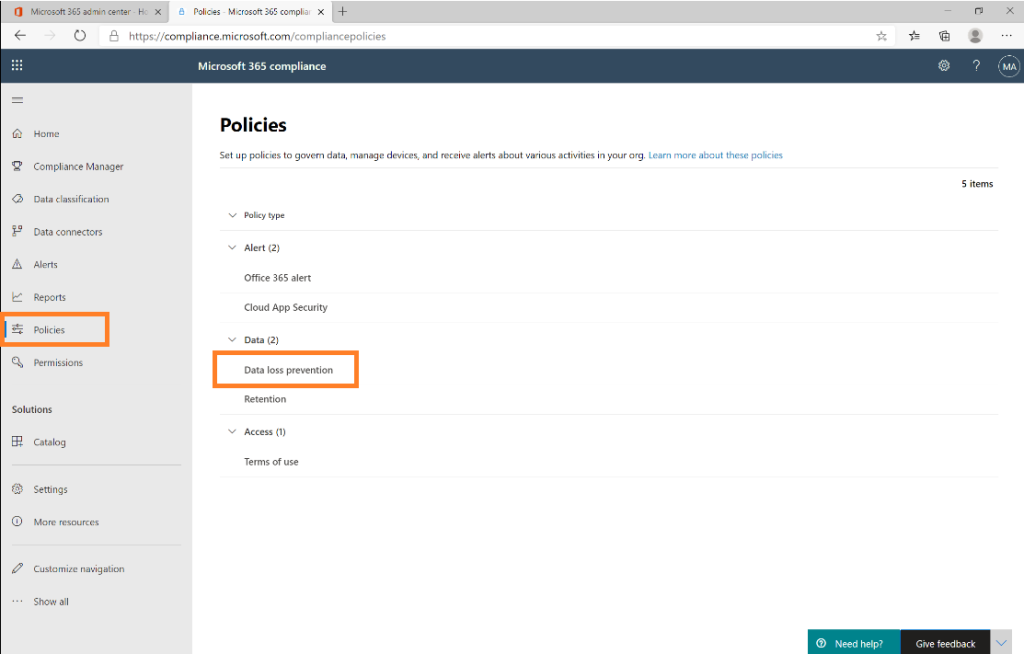

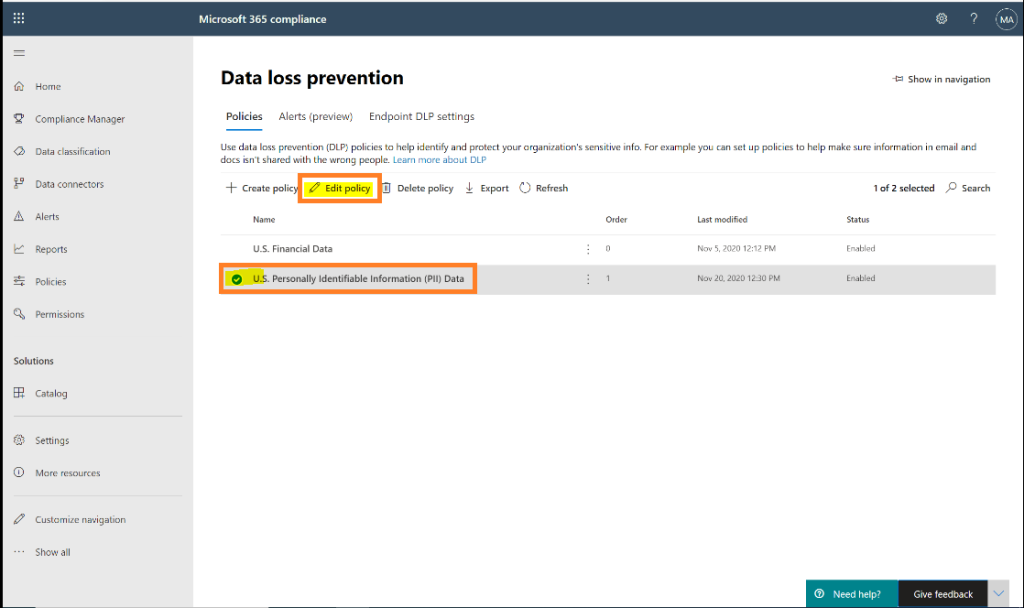

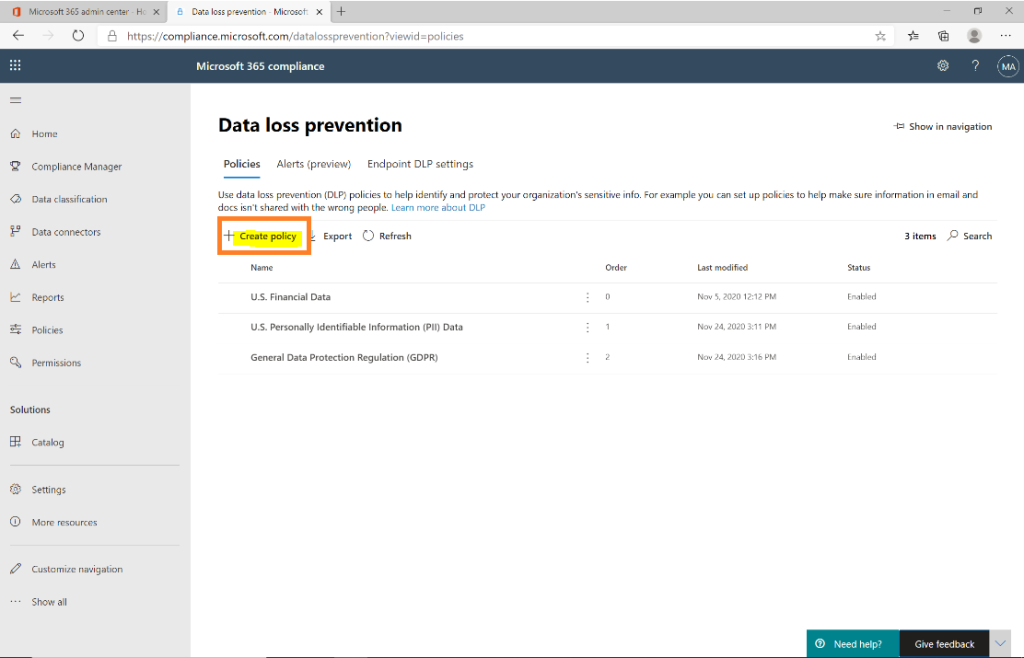

Clique em “Policies” e depois em “Data Loss Prevention”

Clique em “Edit Policy”

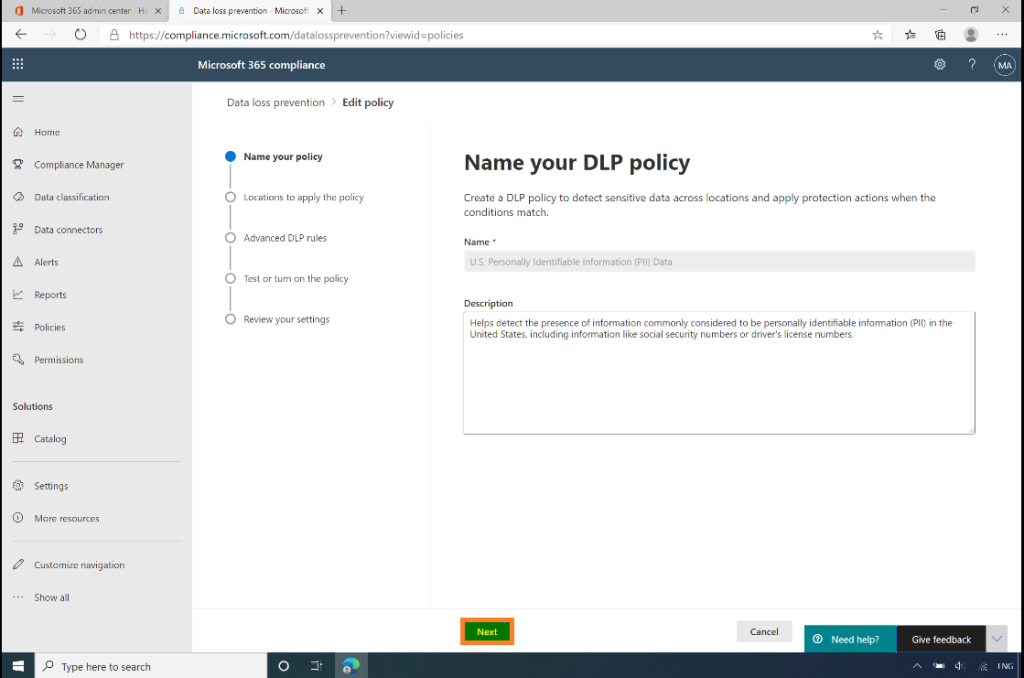

Clique em “Next”:

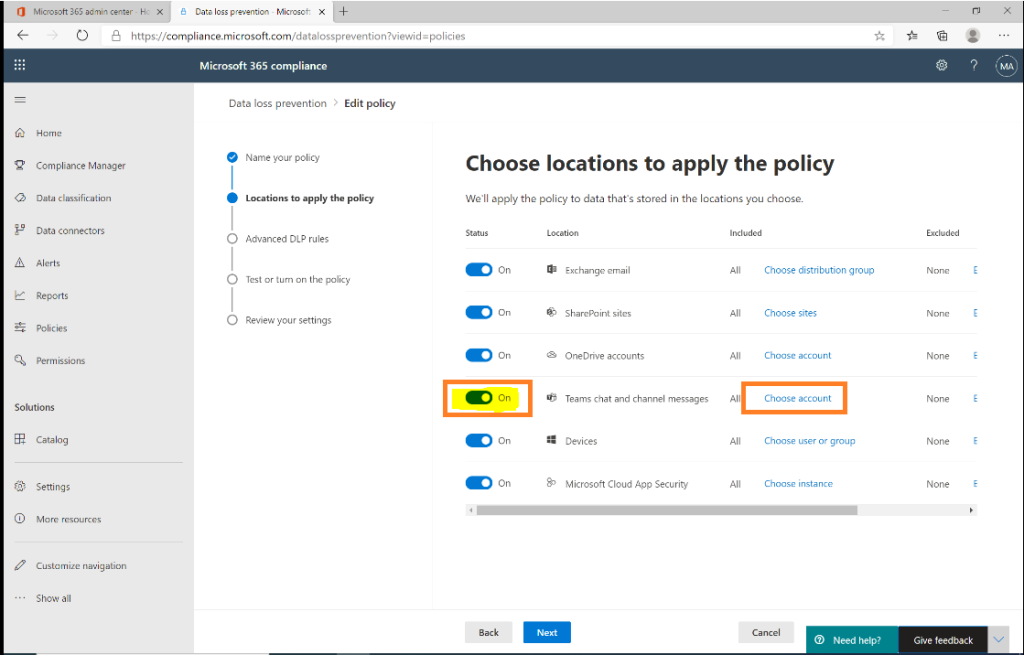

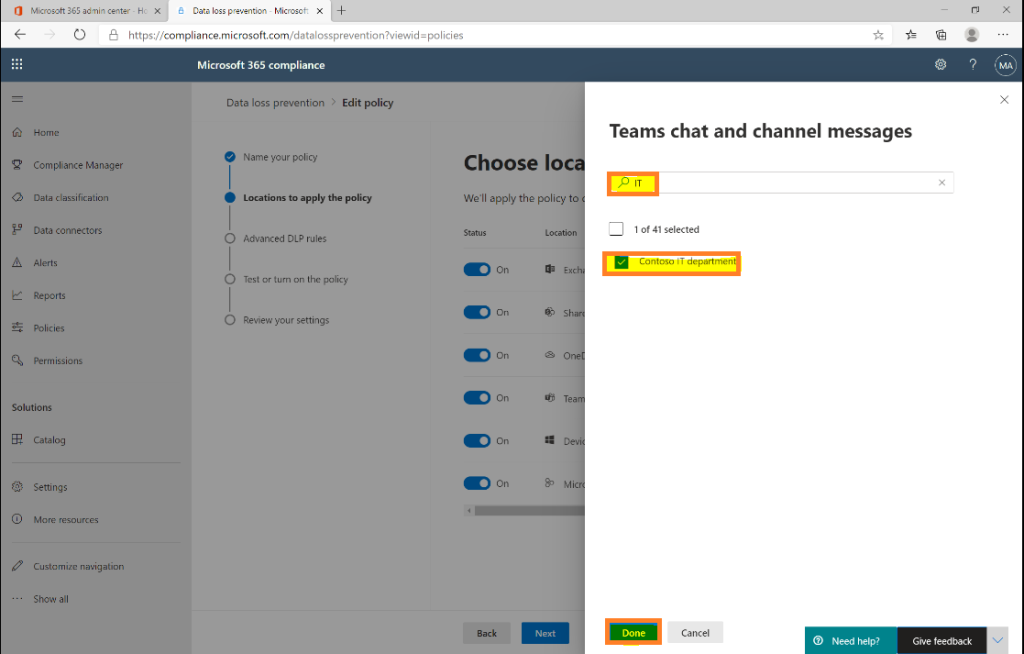

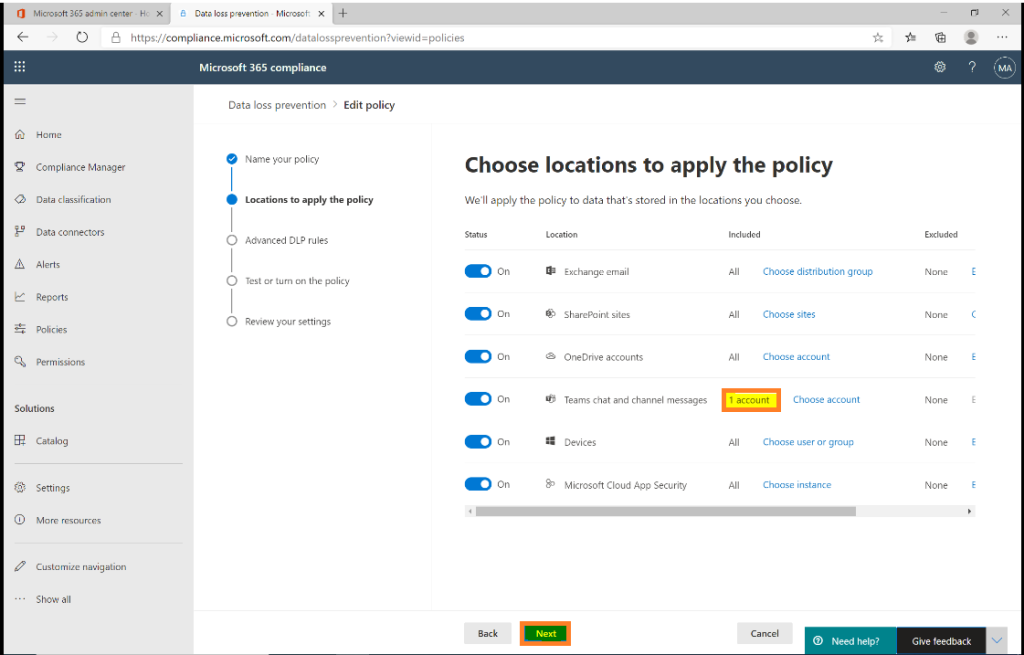

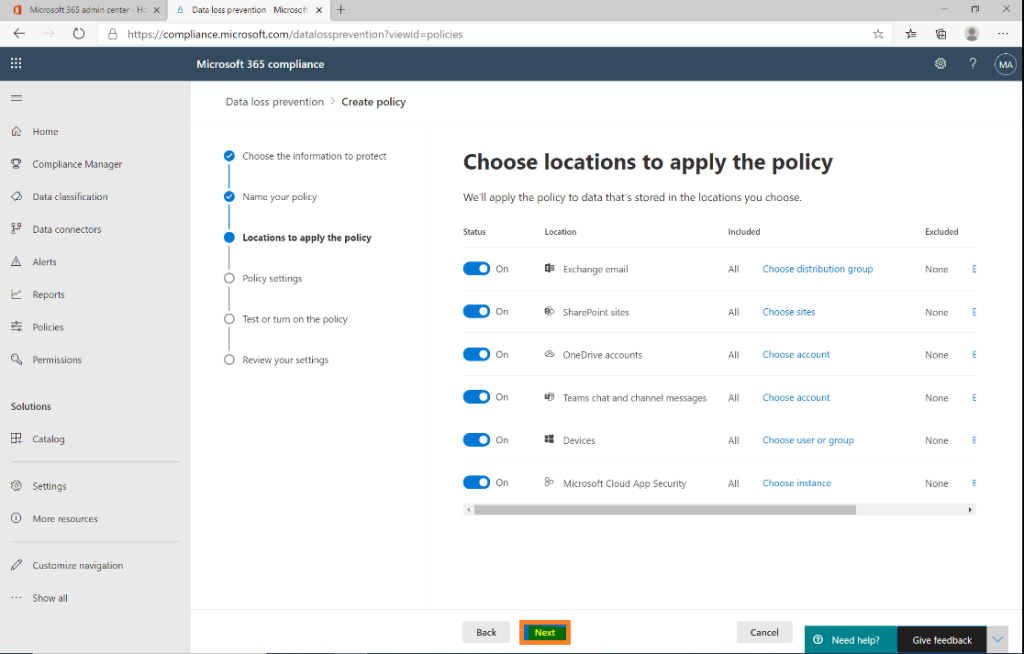

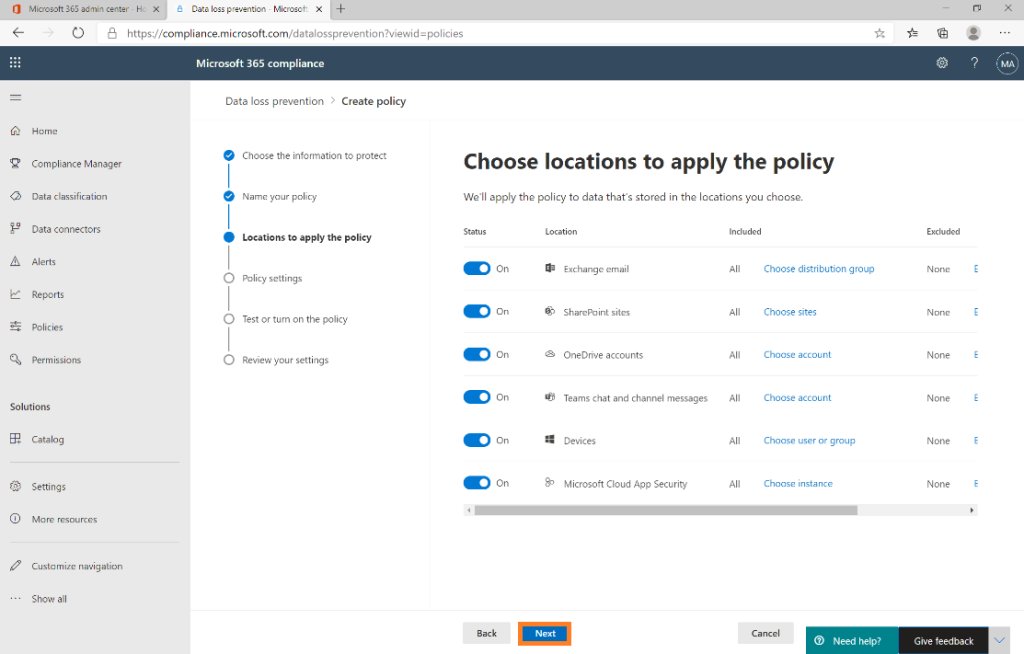

Aqui você poderá escolher quais locais deseja que seu polícia seja aplicada. Em nosso exemplo, apresentaremos via Microsoft Teams. Selecione “ON” pata Microsoft Teams e clique em “Choose account” para escolher um usuário ou grupo que receberão essa regra.

Selecione o grupo ou usuário que deseja aplicar essa regra.

Verifique se a conta ou grupo foi adicionada e clique em “Next”:

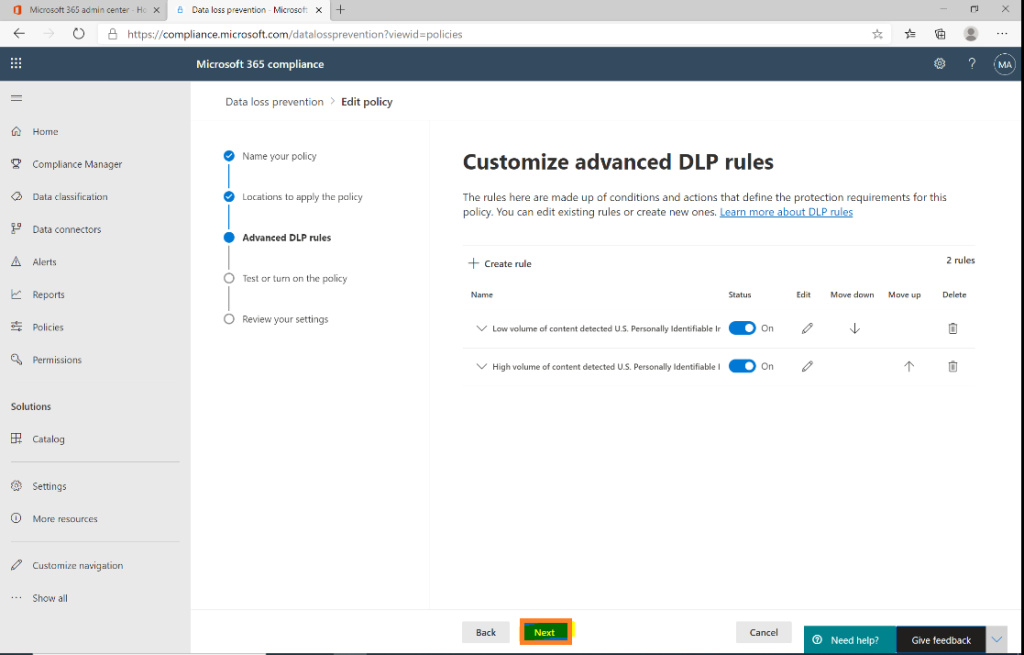

Clique em “Next” novamente:

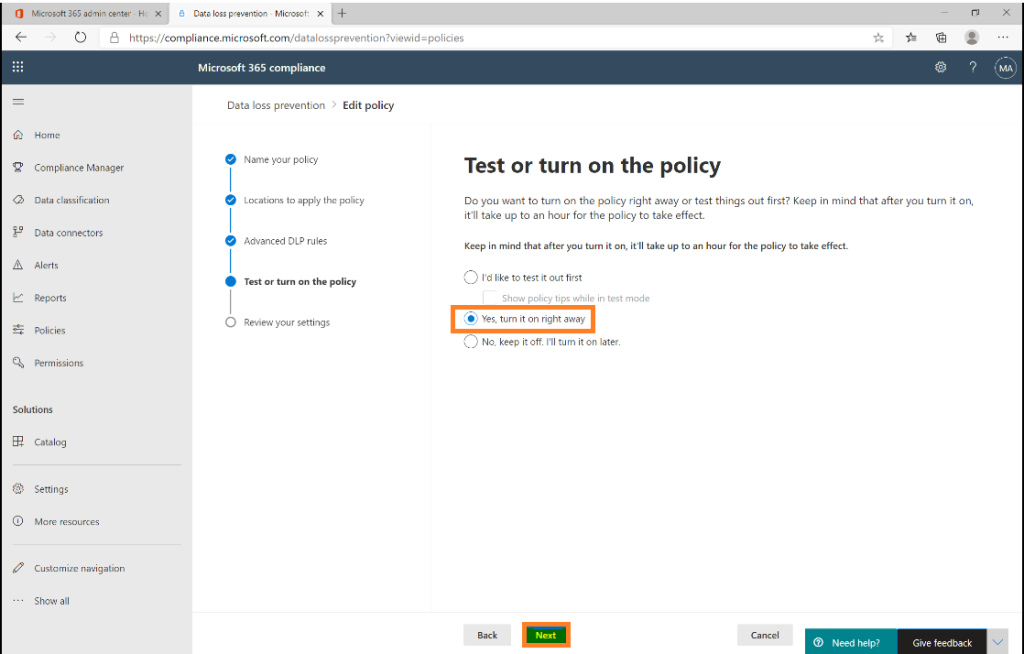

Selecione “Yes, turn it on right away”. Isso fará com que a regra seja ativada imediatamente.

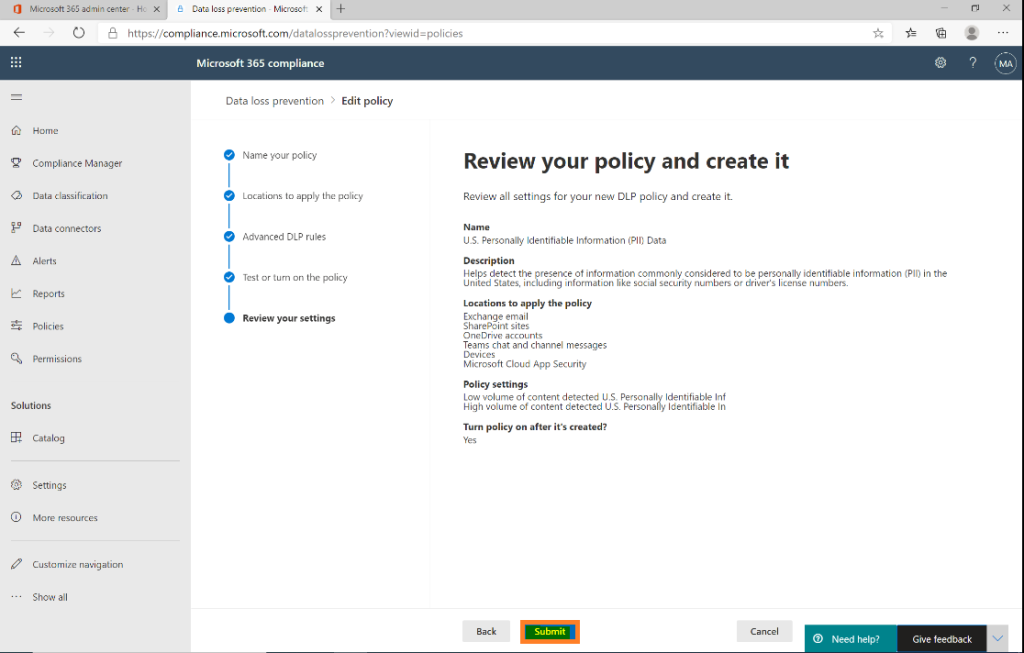

Revise a regra e clique em “Submit”:

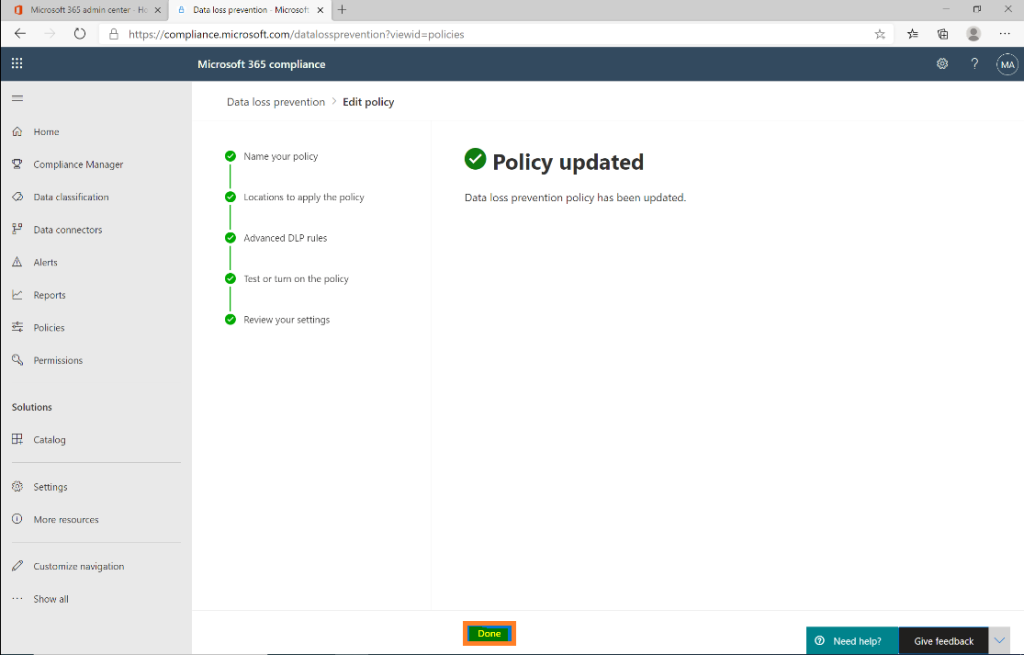

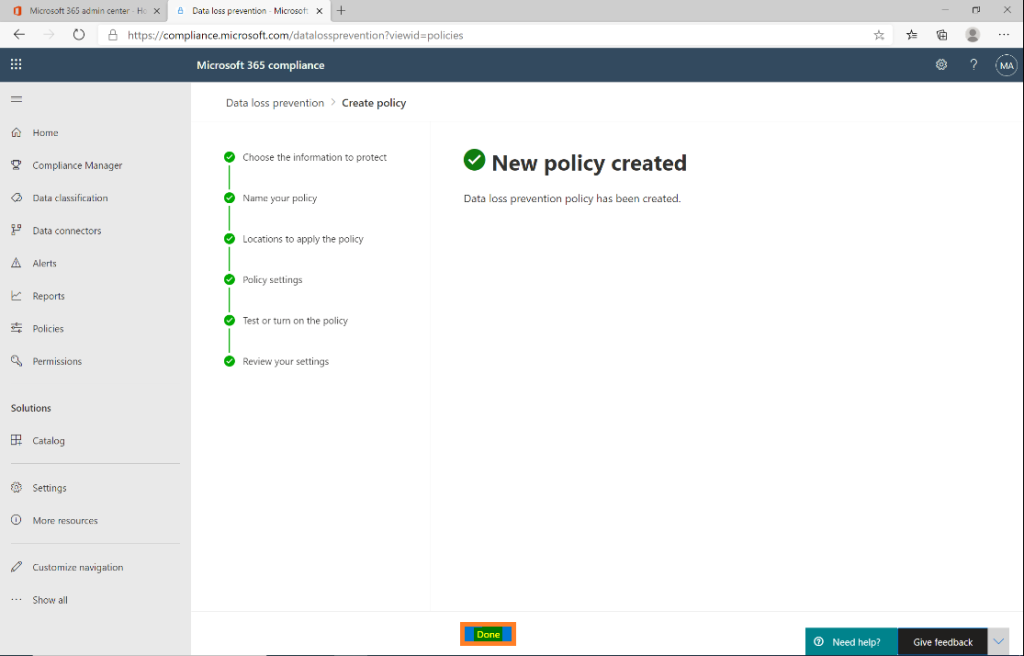

Pronto! Política criada com sucesso. Clique em “Done”:

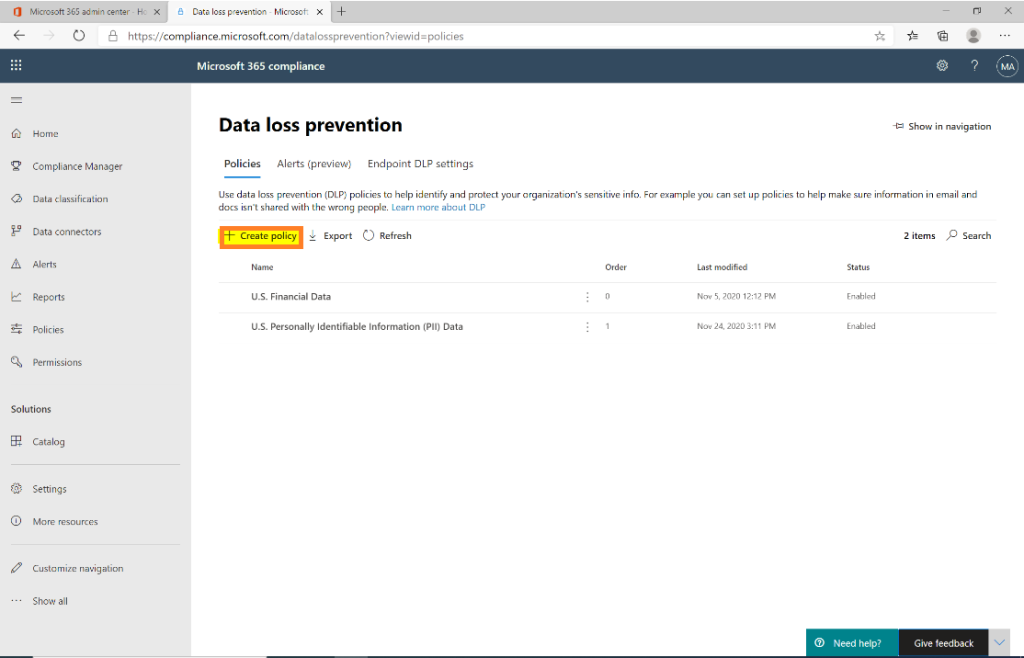

Em Data loss prevention clique em “Create policy”:

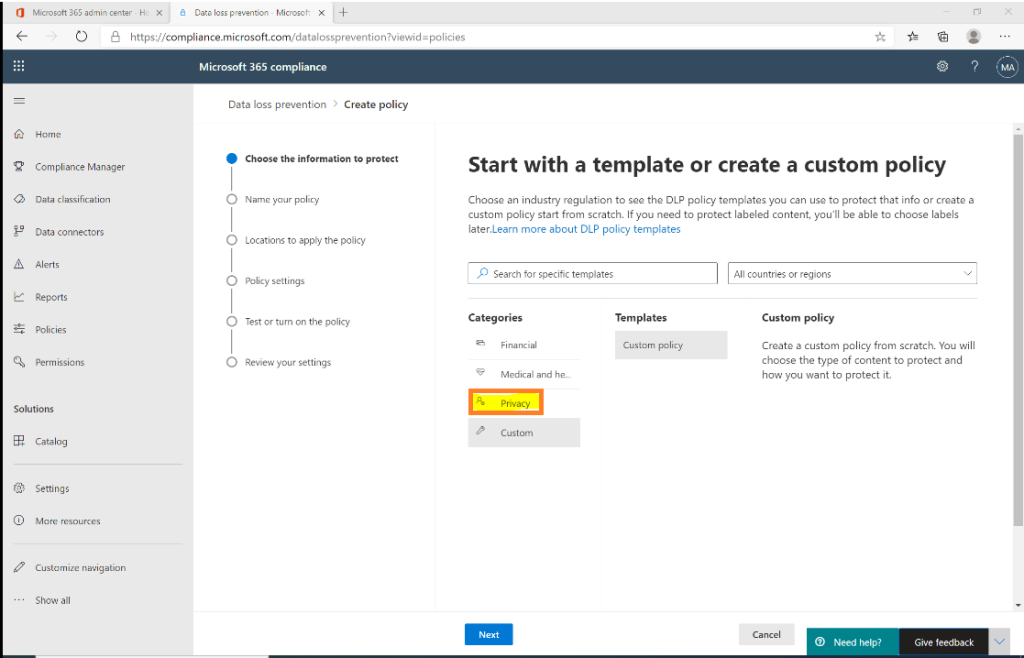

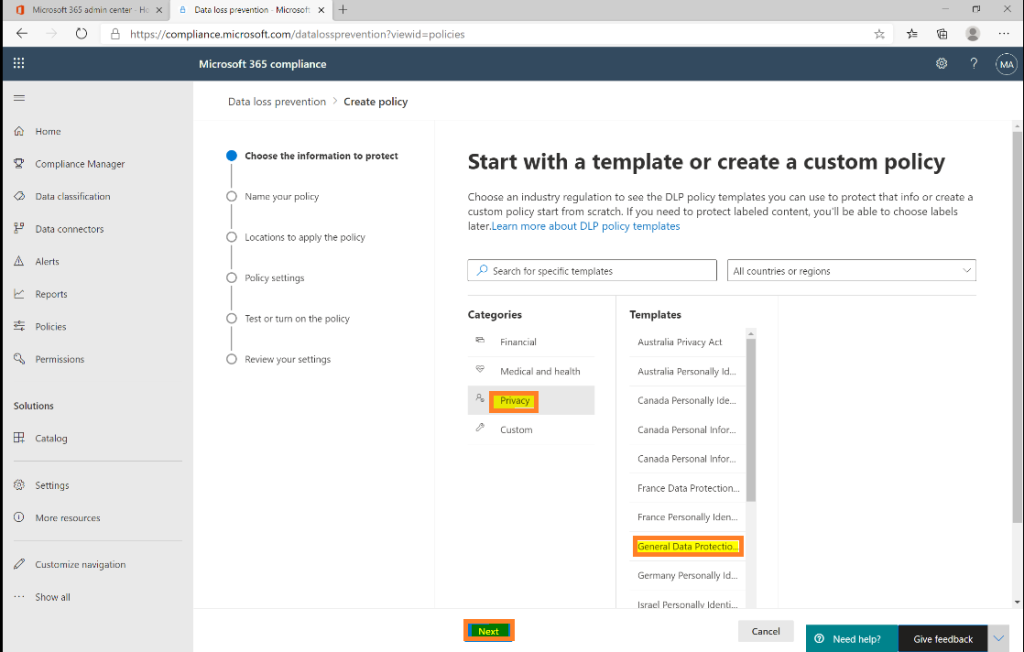

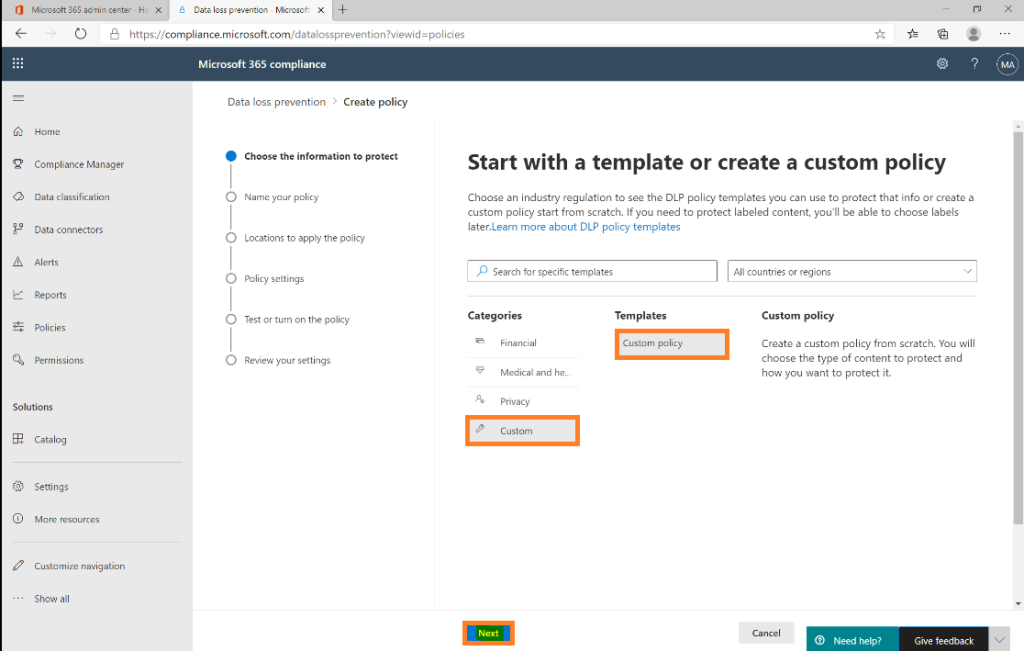

Vá em “Privacy” e depois em “Custom policy”:

Selecione “General Data Protection” e clique em “Next”:

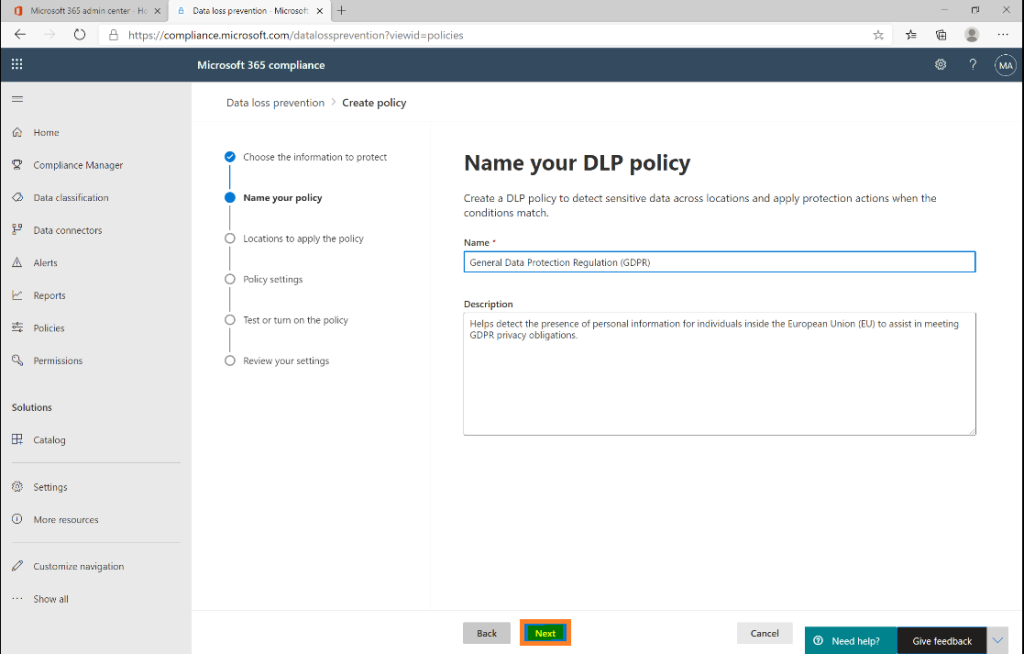

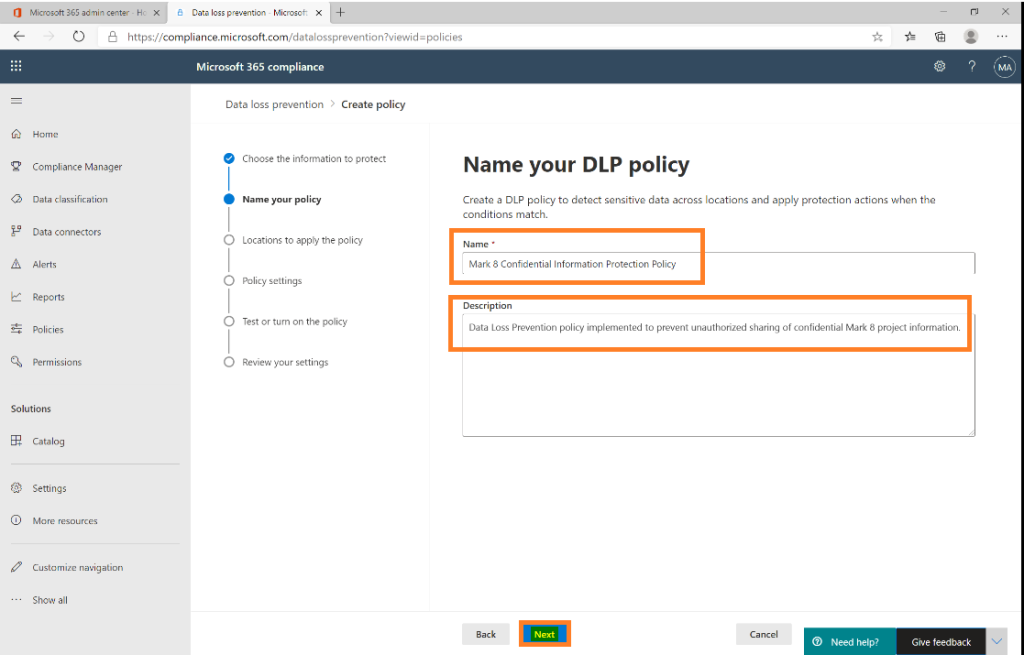

Insira um nome para a sua regra e uma descrição. É muito importante inserir as descrições em regras DLP por questões de documentação e continuidade para futuras modificações ou manutenções.

Marque os locais que deseja aplicar a regra e clique em “Next”:

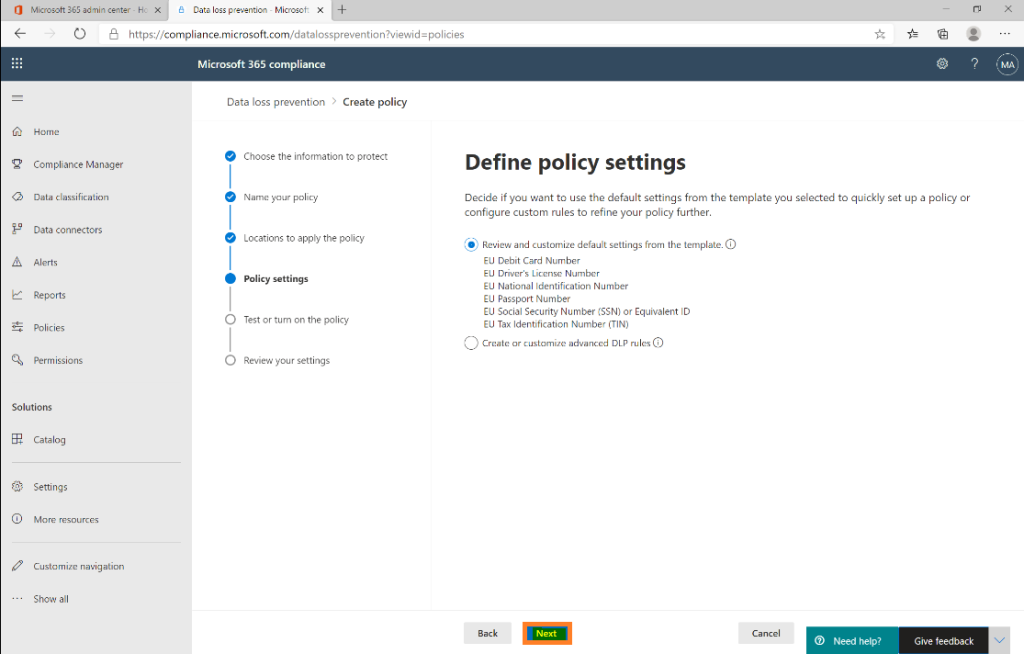

Clique em “Next” novamente:

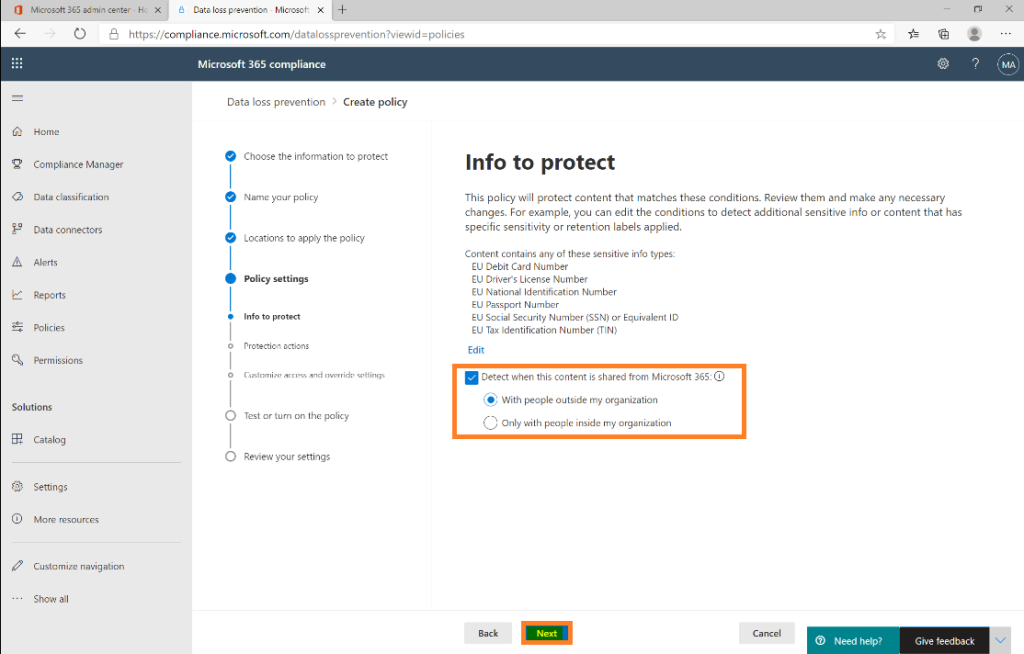

Escolha se a regra será aplicada para arquivos enviados de dentro ou fora da organização. Em nosso exemplo, escolhemos a opção para usuário externos (Fora da organização). Se quiser para ambos, deverá criar uma regra para cada.

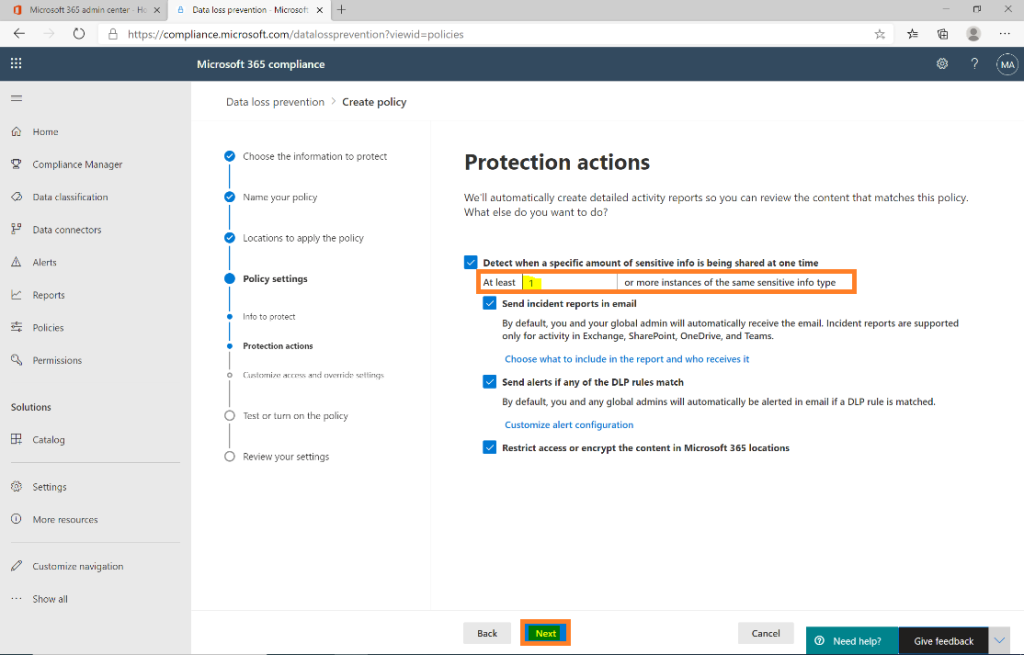

Insira o valor 1 para sensibilidade da regra e clique em “Next”:

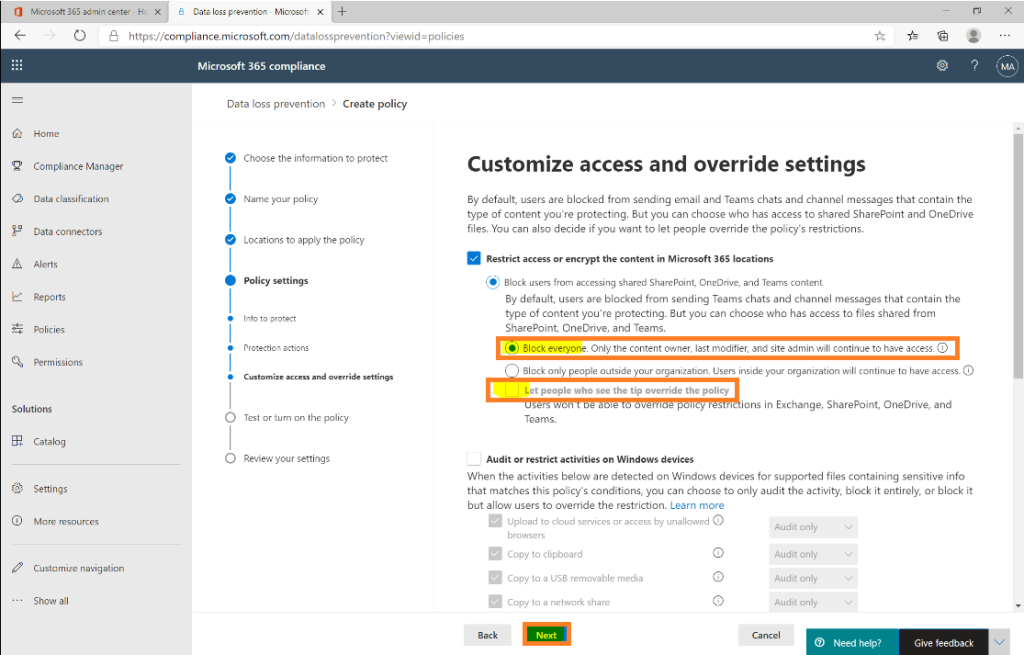

Marque o “Block everyone” e desmarque a opção “Lest people outside see his override the policy” e clique em “Next”:

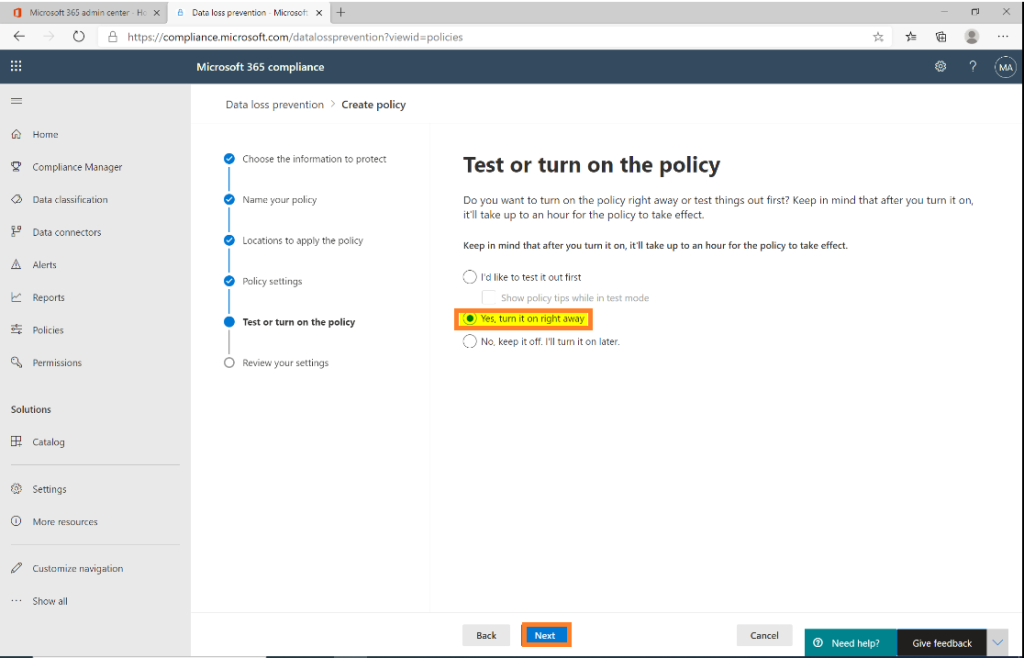

Marque a opção abaixo para ativar a regra imediatamente e clique em “Next”:

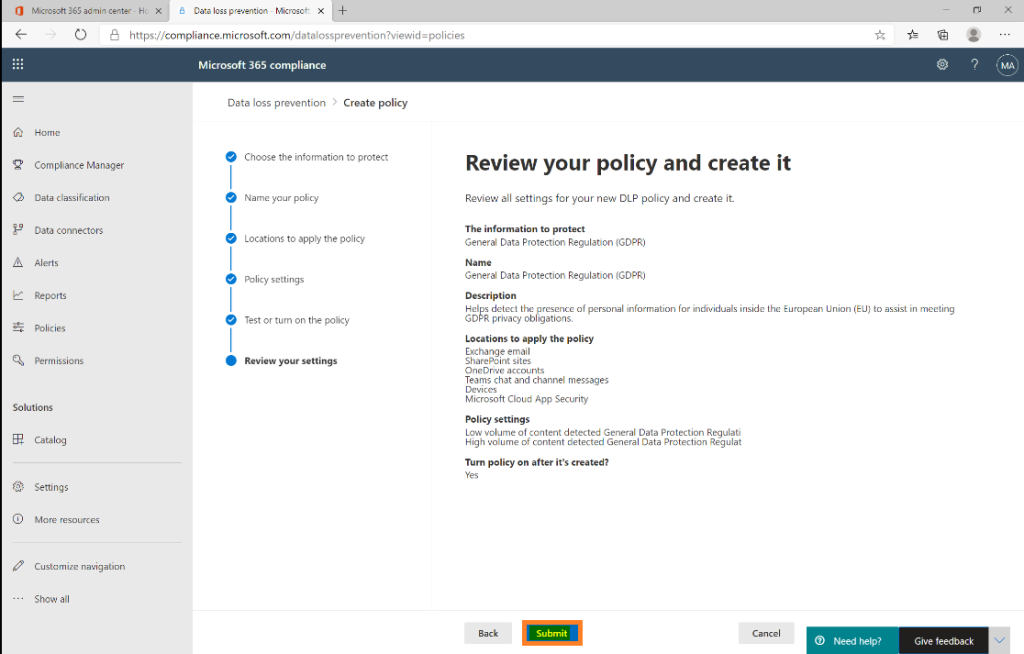

Revise a regra e clique em “Submit”:

Pronto! Nova política customizada criada.

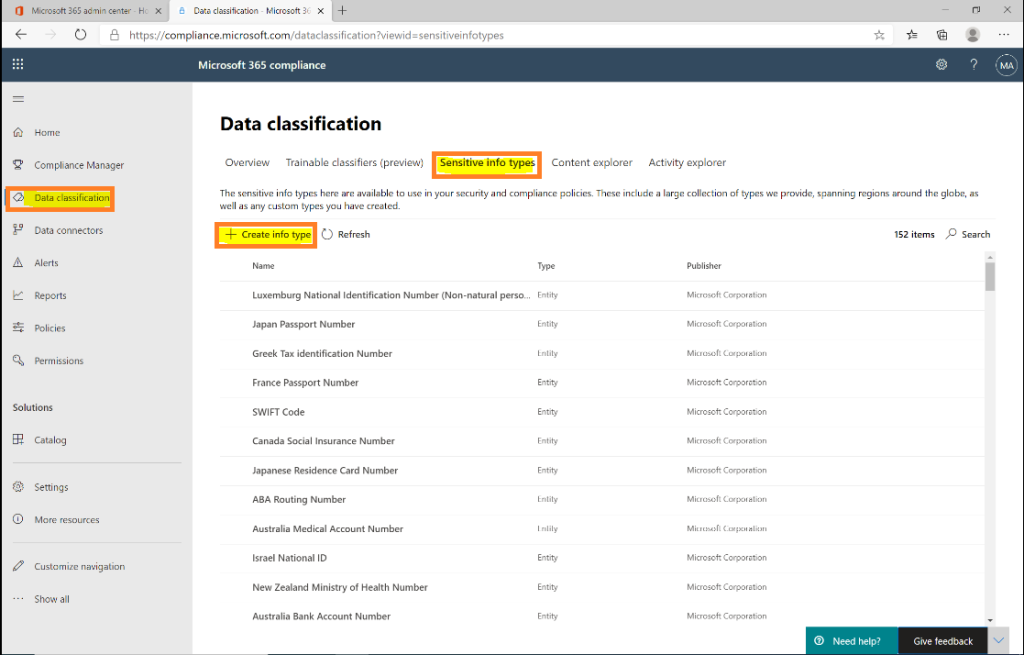

Vamos agora classificar o dado sensível. Clique em “Sensitia info types” e depois em “Create info Type”:

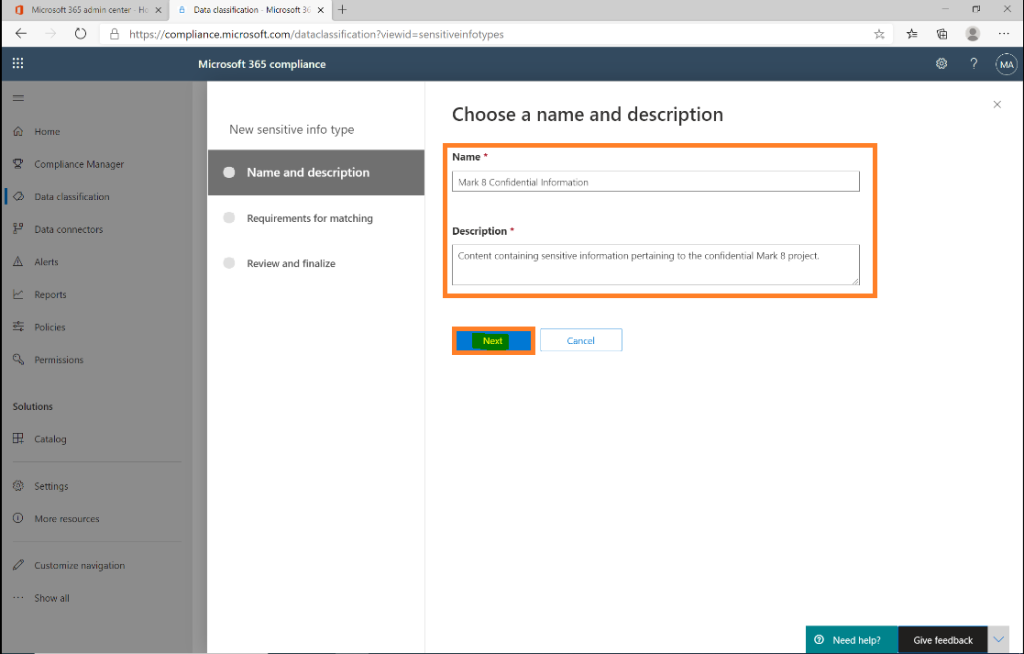

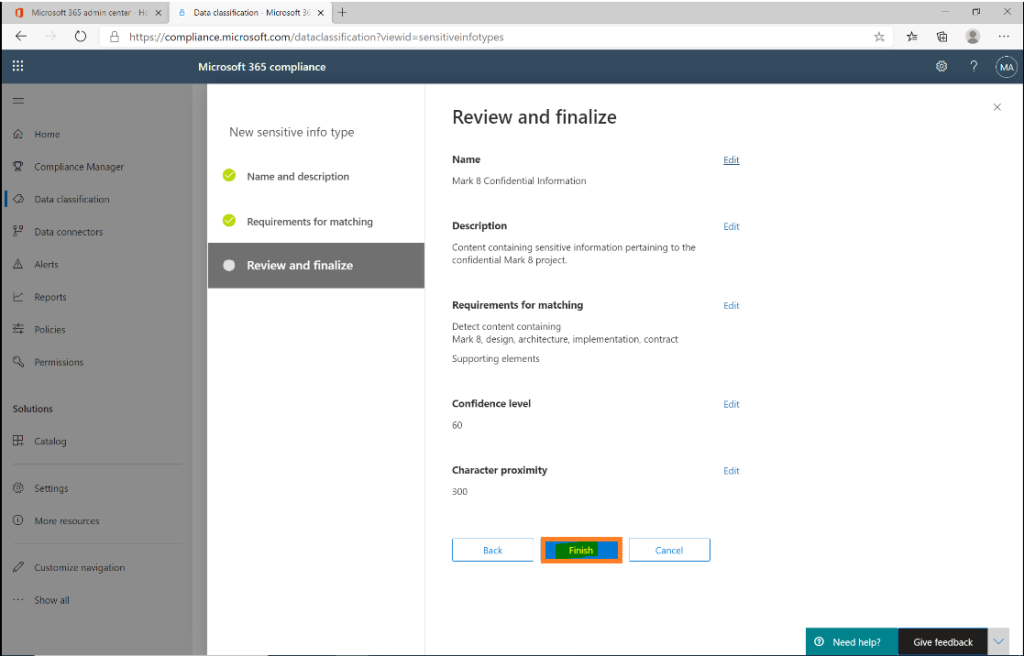

Insira o nome da regra e descrição e clique em “Next”:

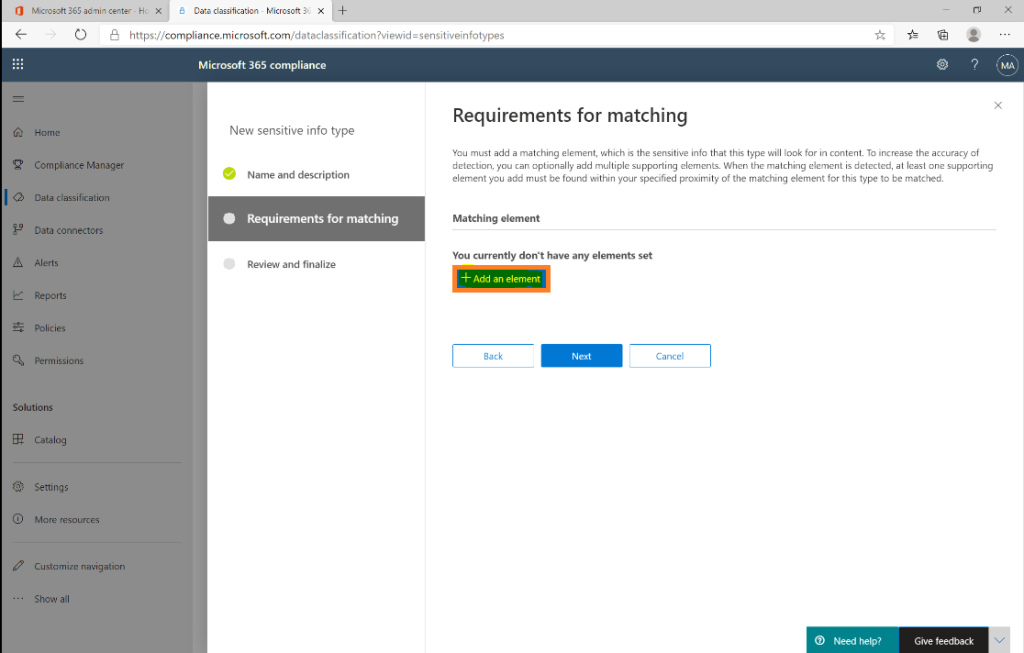

Clique em “Add an element”:

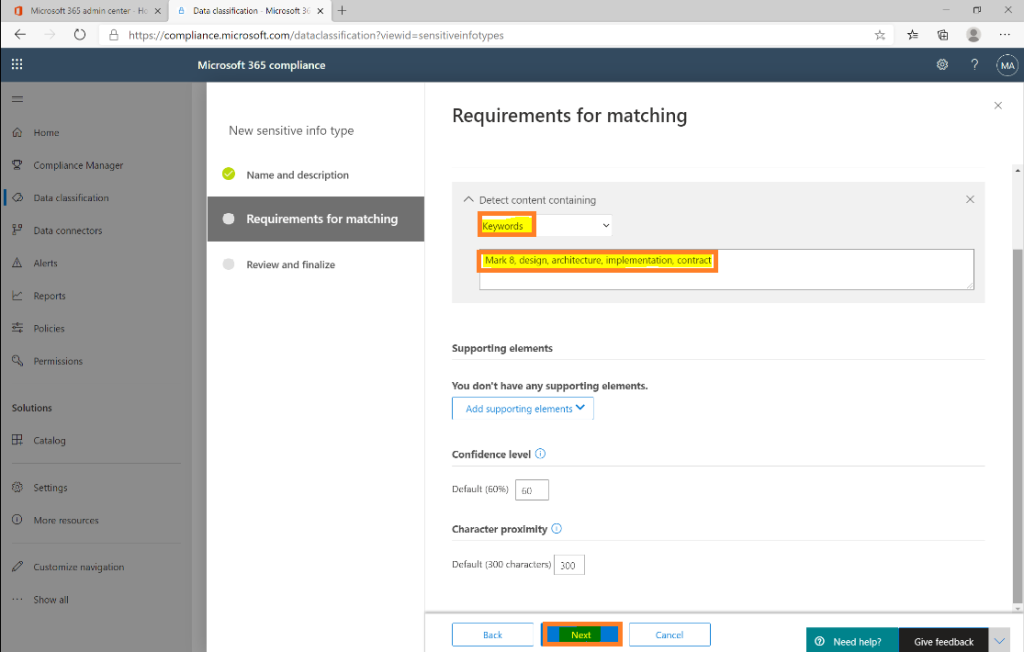

Selecione “Keywords” e insira as palavras chaves abaixo:

Clique em “Finish”:

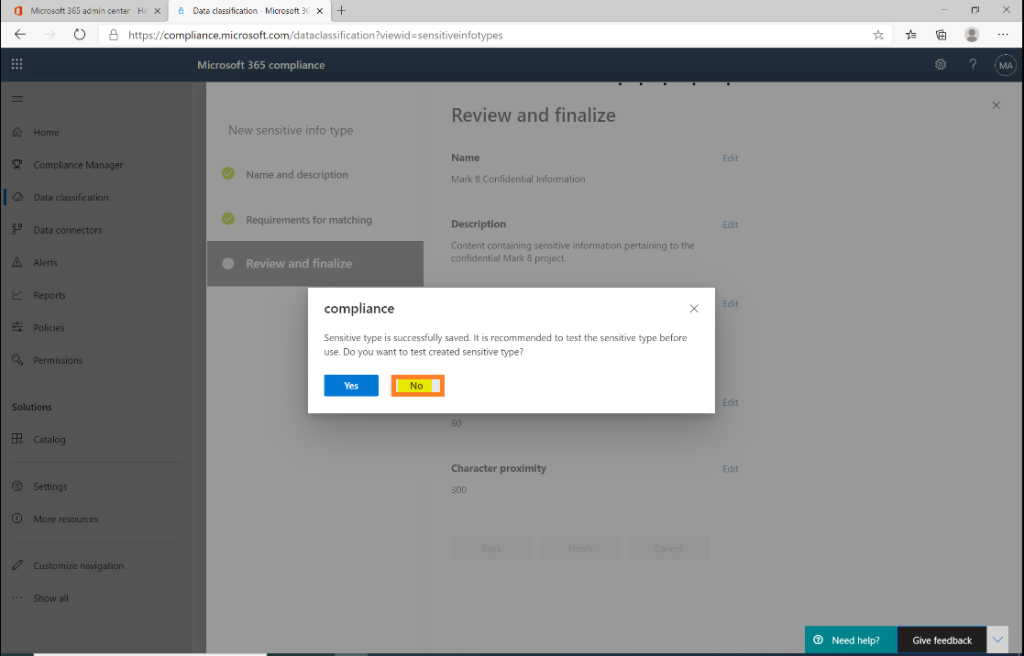

Clique em “Não”:

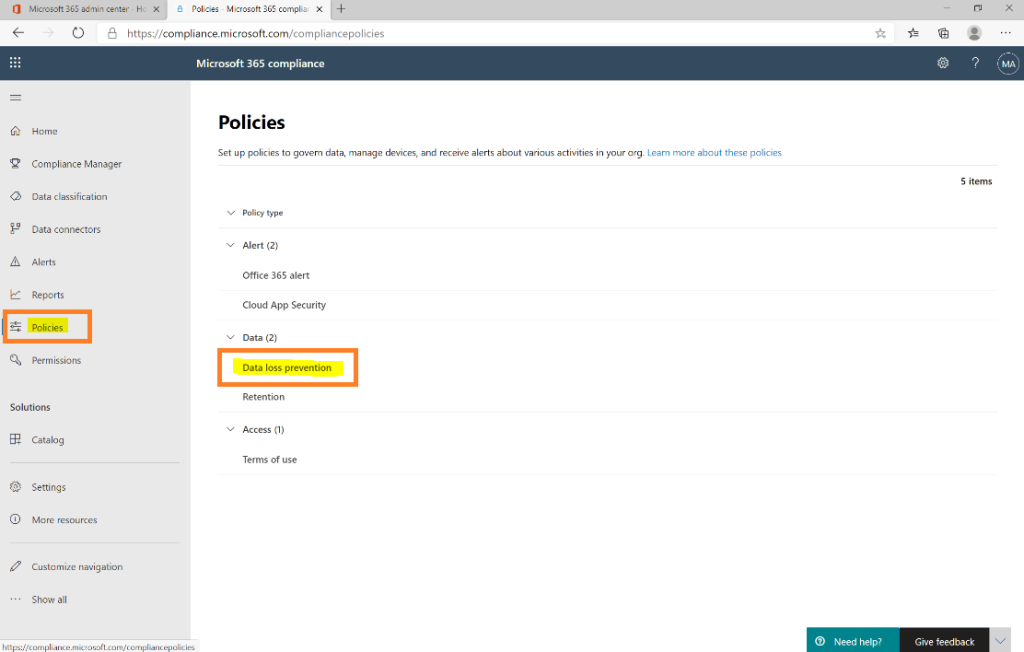

Vá em “Policies” e depois em “Data loss prevention”:

Clique em “Create Policy”

Vá em “Custom” e depois “Custom Policy”:

Insira um nome e descrição para a política DLP e clique em “Next”:

Selecione os locais onde deseja aplicar a regra e clique em “Next:

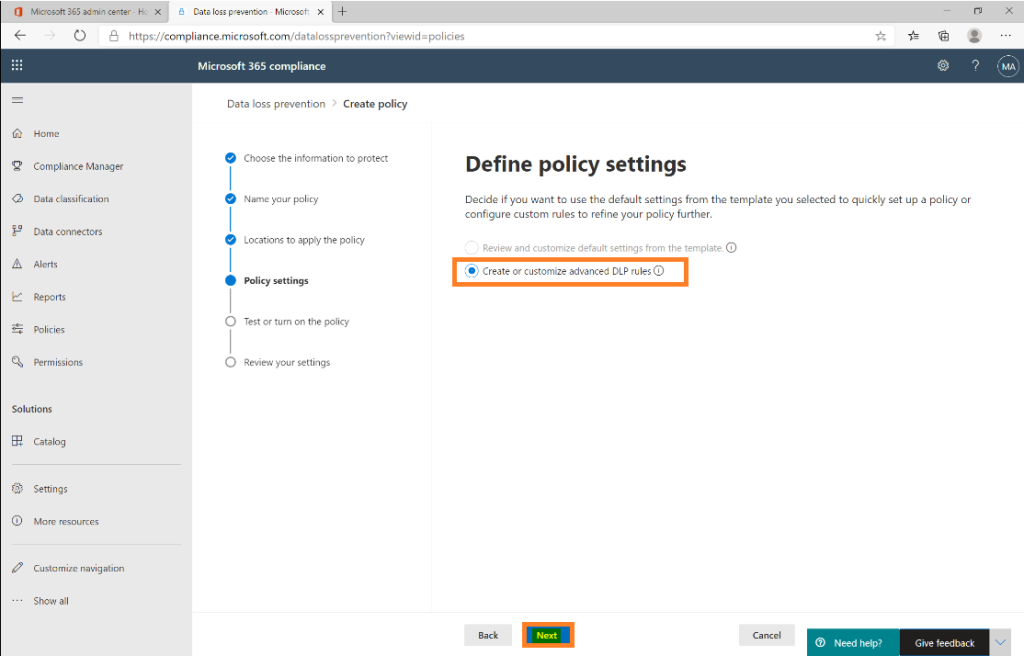

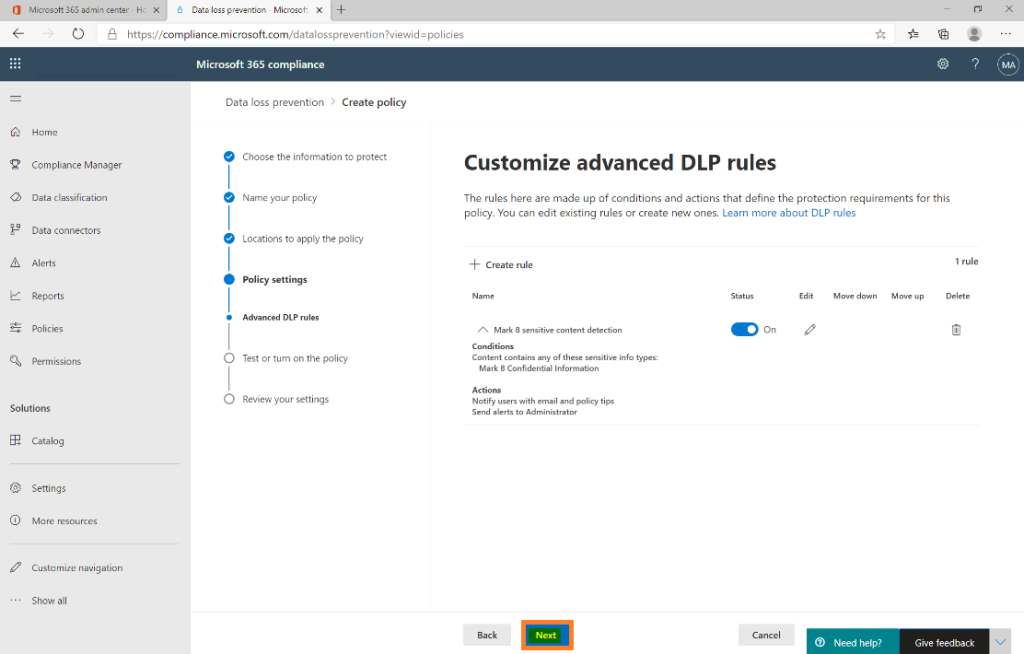

Clique em “Create or customize Advanced DLP rules e clique em “Next”:

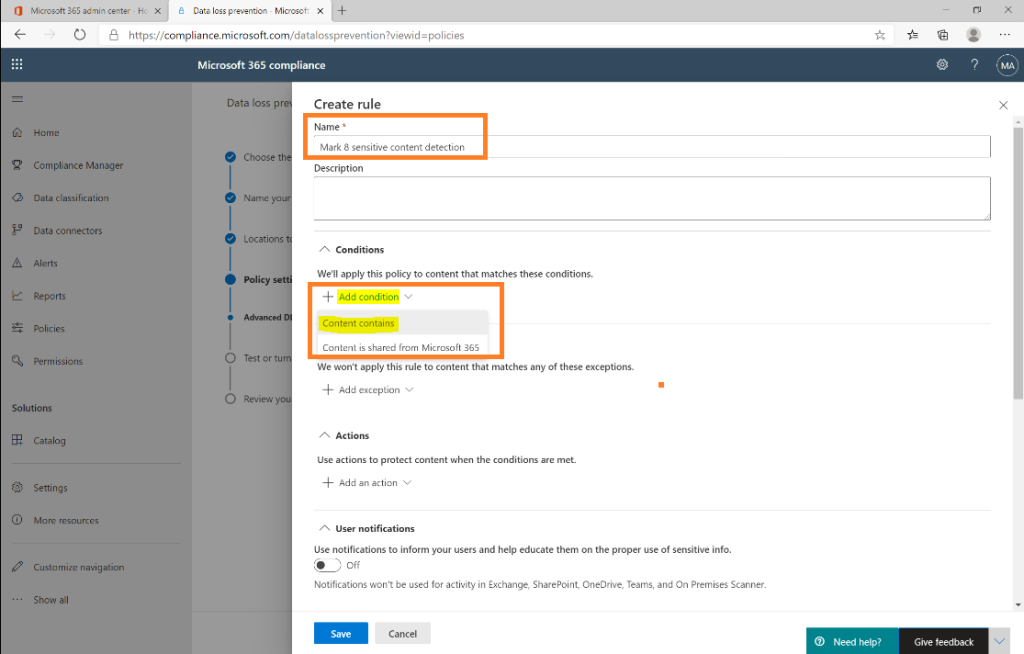

Insira o nome da regra e clique em “Add condition”:

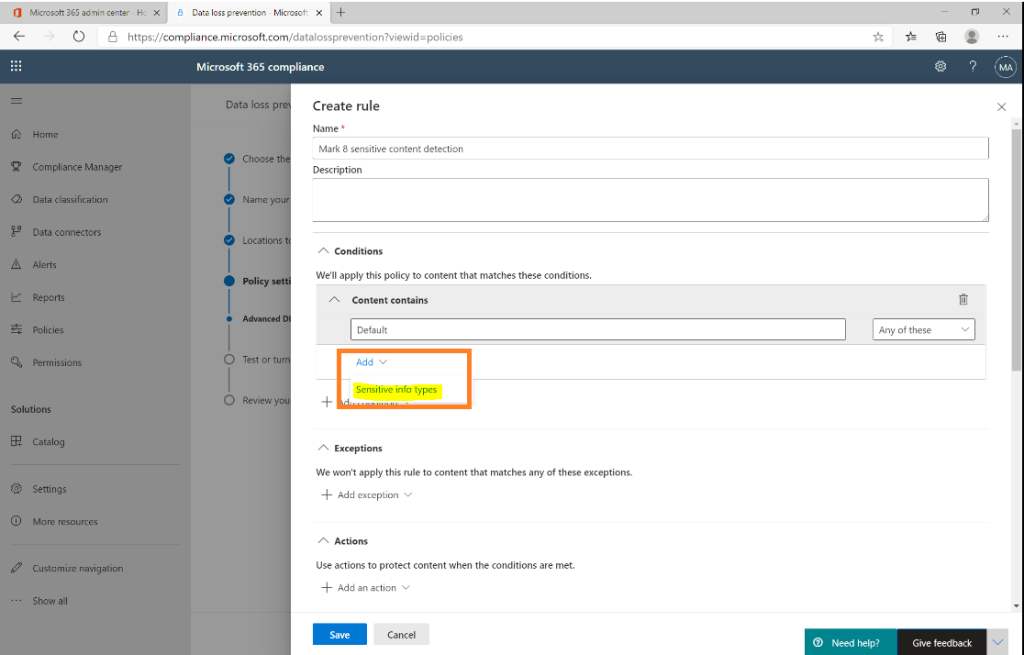

Selecione “Sensitive info types”

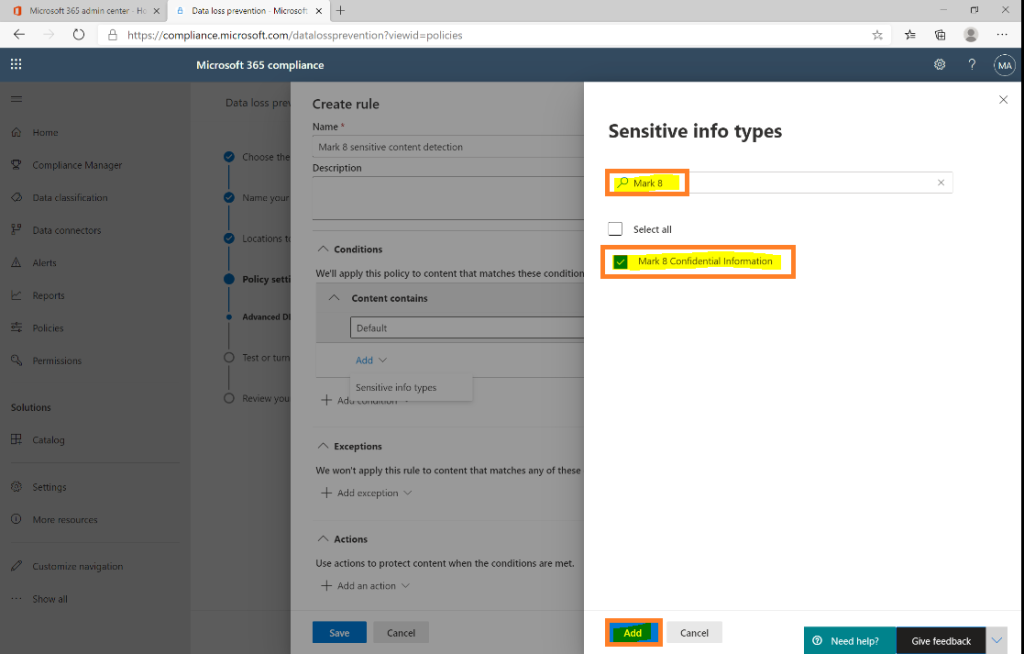

Digite o nome da regra que criamos lá atrás e clique em “Add”:

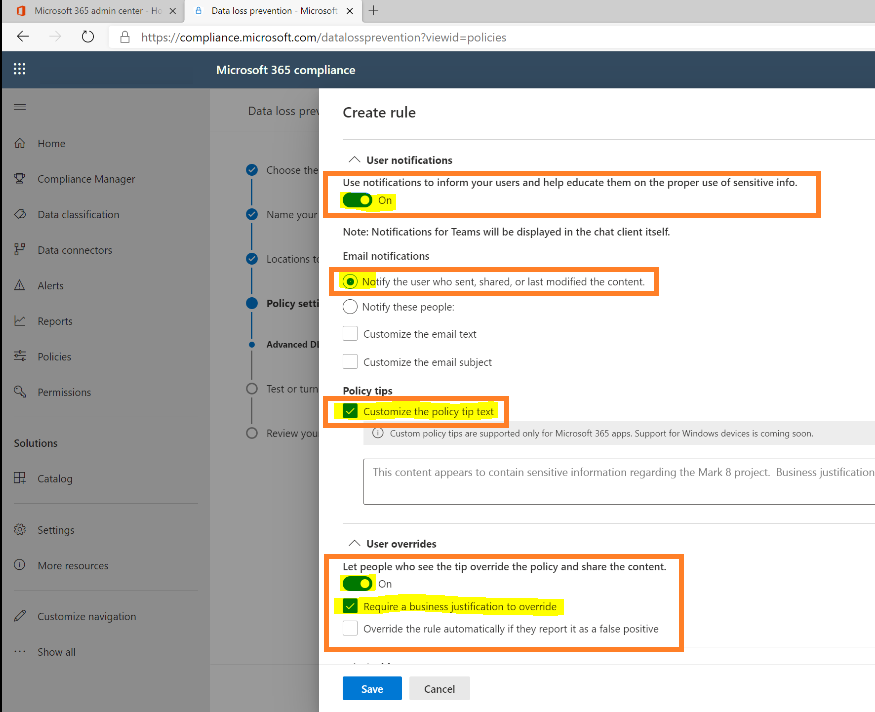

Marque “On” para as notificações conforme imagem abaixo:

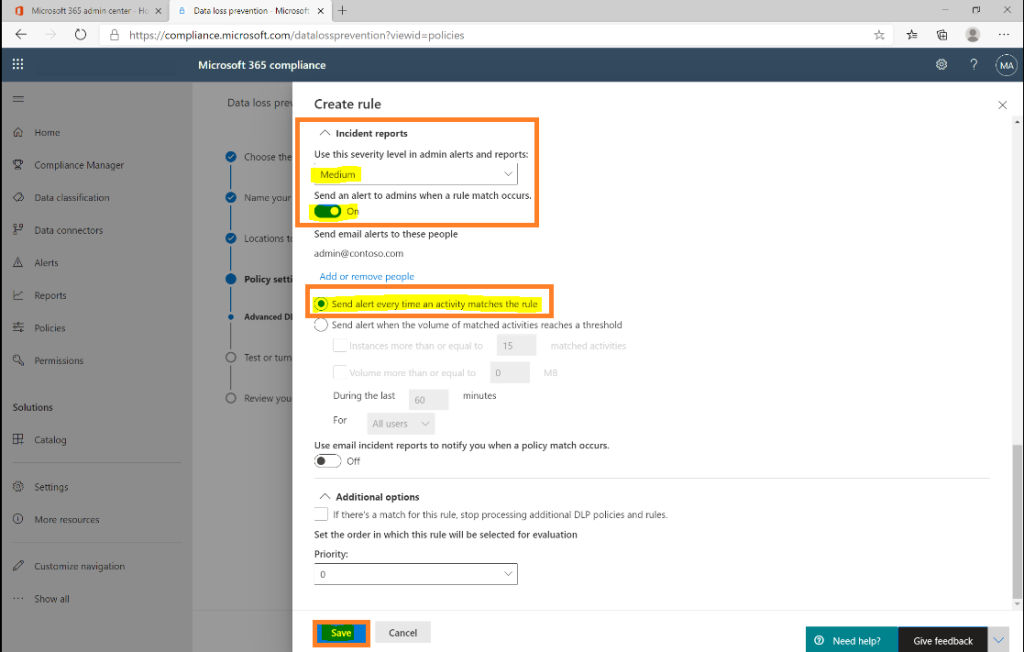

Marque a opção para gerar os relatórios para cada incidente e clique em “Save”:

Clique em “Next”:

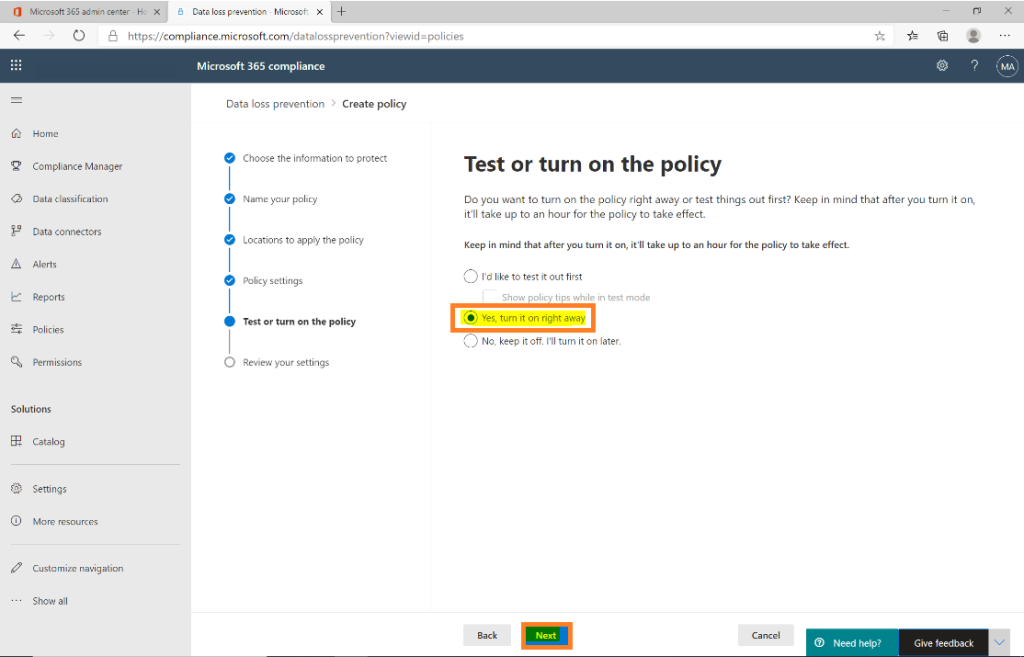

Clique Yes para ativar a regra imediatamente:

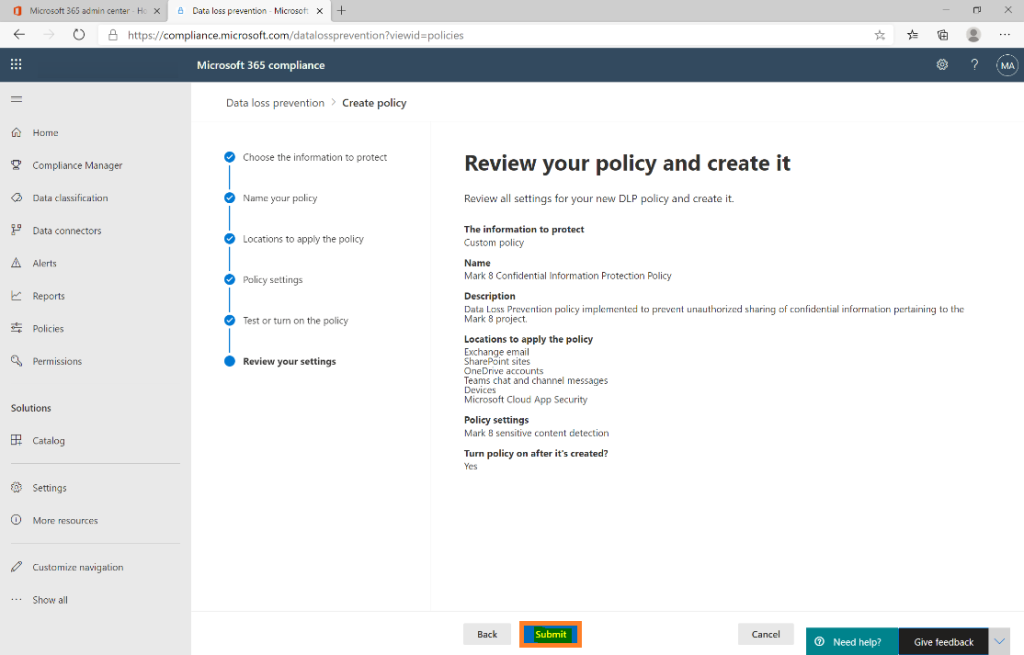

Revise a política e clique em “Submit”:

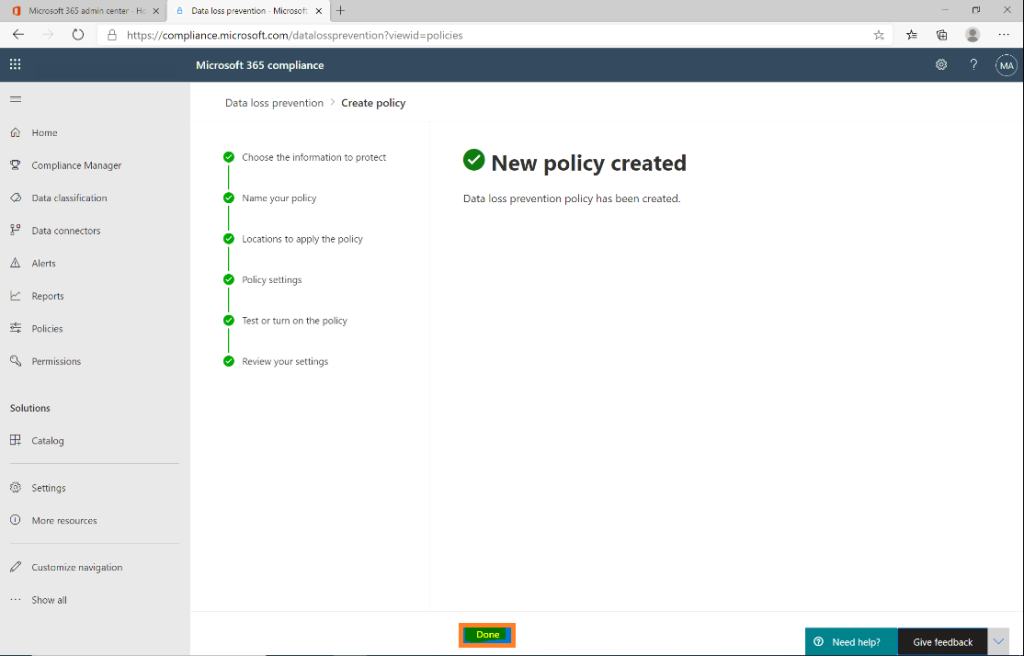

Pronto! Regra de sensibilidade criada.

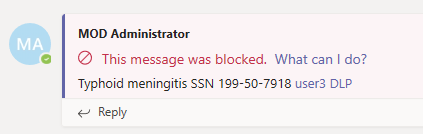

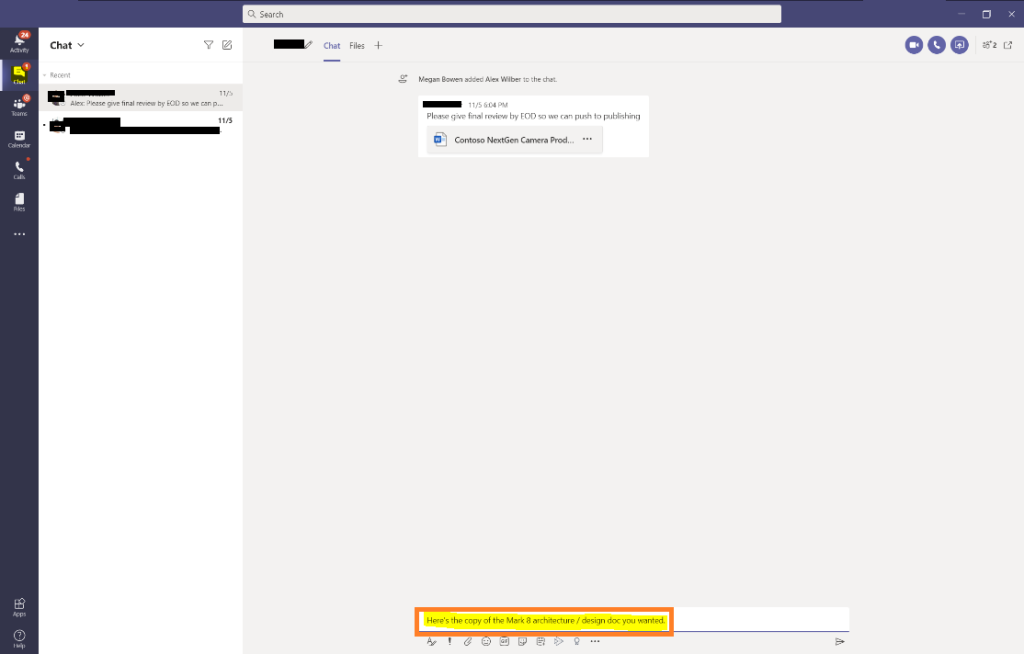

Vamos ver agora a experiência no Microsoft Teams. Envie uma mensagem com a tag que definiu nos passos anteriores.

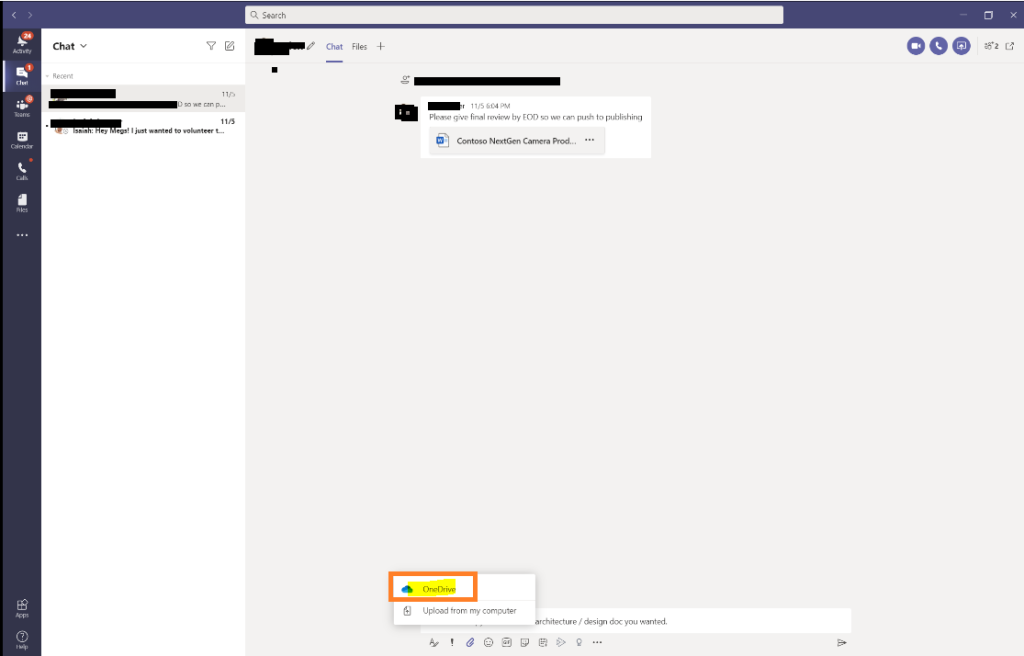

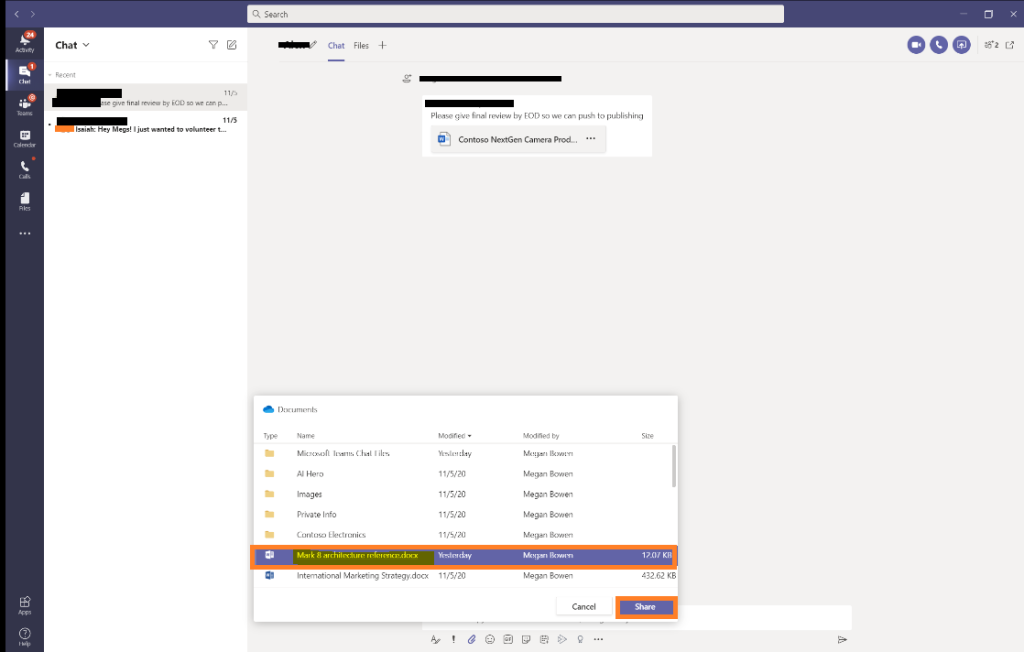

Acesso o Sharepoint ou local onde tem o arquivo com o nome que tagueamos.

Selecione o arquivo e tente compartilhar com alguém fora de sua organização.

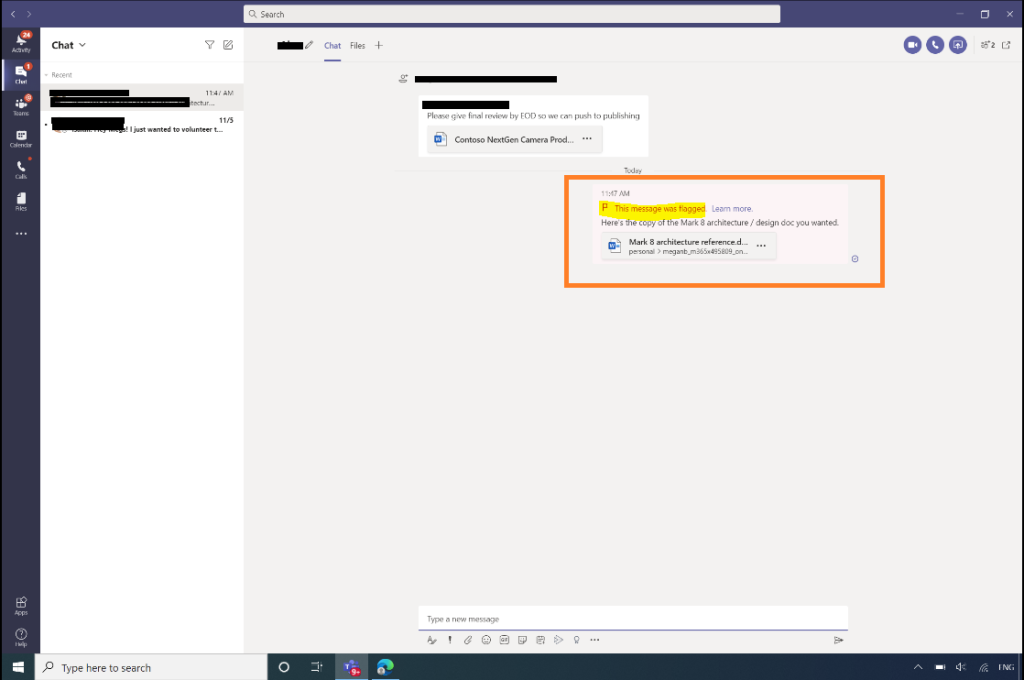

Veja que ao enviar o arquivo, o mesmo foi “Sinalizado”:

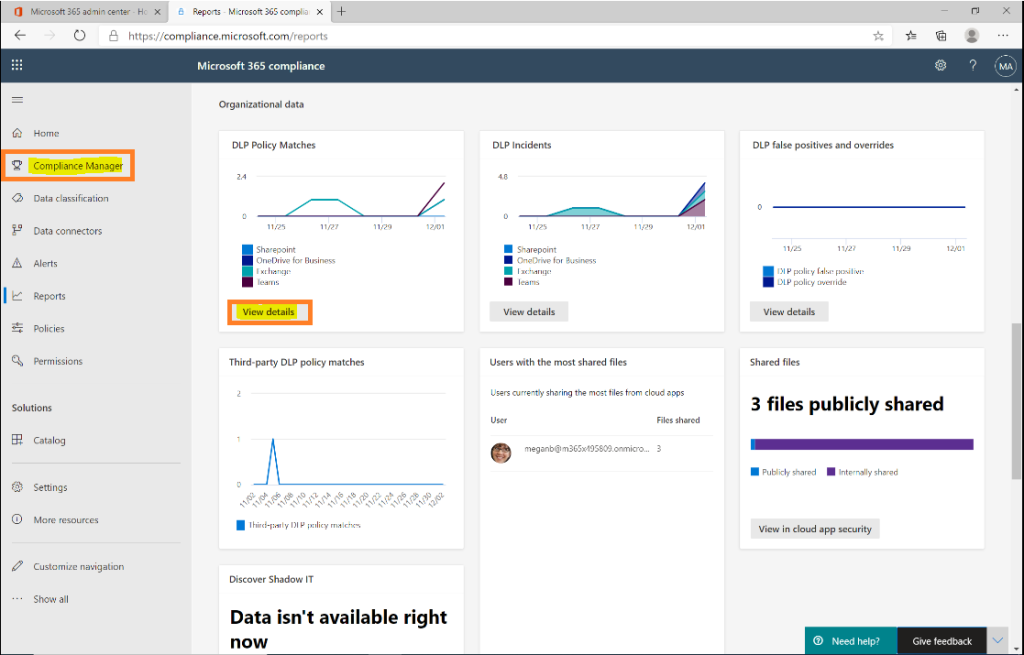

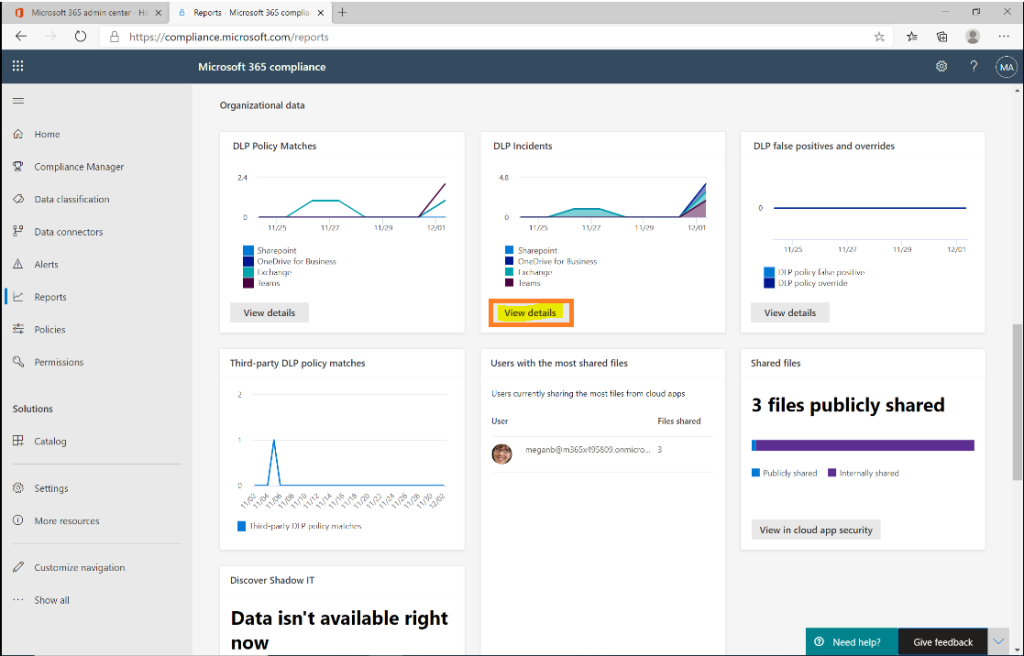

Vá em “Compliance Manager” e clique em “View details”:

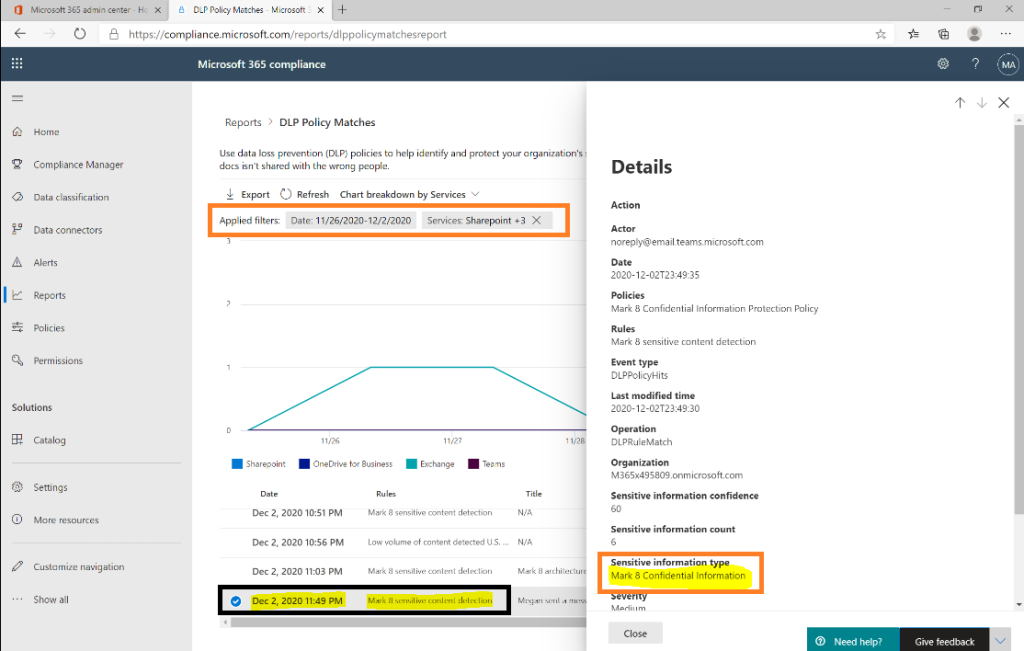

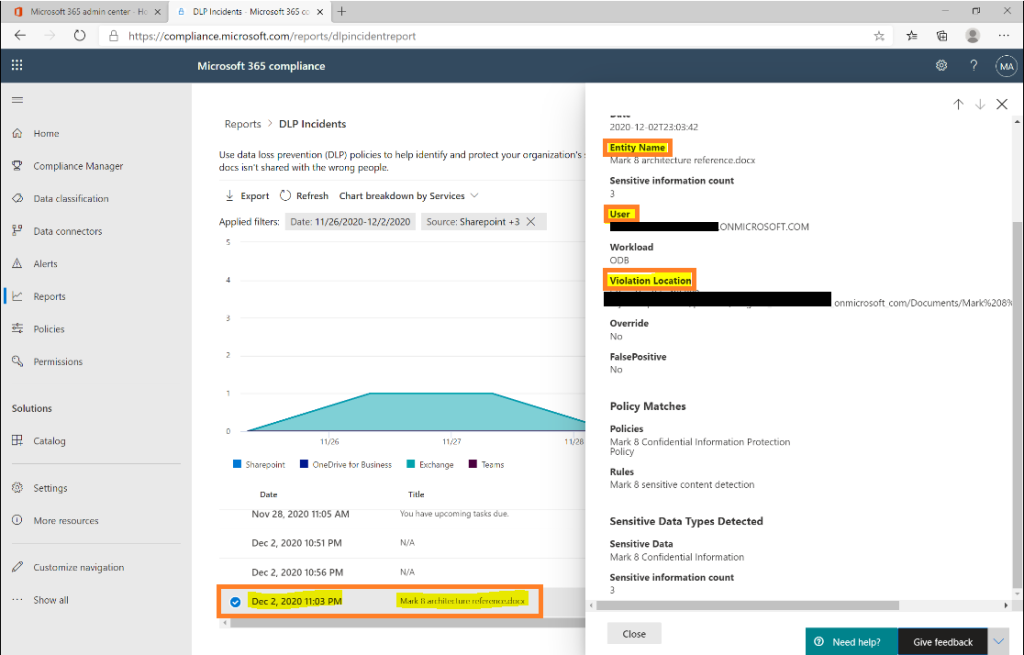

Pesquisa a data que desejar e veja que o arquivo foi registrado e capturado na política.

Veja também o relatório em “DLP Incidents”:

Veja que temos mais informações importantes como:

Nome do arquivo, Usuário, Caminho da violação, entre outros….

Esse recurso é muito importante para manter arquivos que não podem ser vazados para outros departamentos internos e até mesmo externamente. Se você possui os licenciamentos citados no início do artigo, não deixe de aplicar em sua organização. Esperamos que essa dica ajude a todos os administradores que utilizam os serviços online da Microsoft.