Nesses artigo vamos mostrar uma nova onda de vírus que vem atacando muitos servidores da versão Windows Server 2008 / R2. Se você administrador de Infra, quiser proteger ainda mais seu ambiente, fique ligado nas dicas que vamos passar agora.

Primeiramente muito importante possuir um Firewall de borda em seu ambiente para eliminar diversas brechas de segurança que uma rede corporativa possa ter. A utilização de apenas roteadores simples, servindo de apenas Gateway é inaceitável nos dias de hoje. Procure proteções como: FortiGate / Sonicwall / Barracuda, PFSense entre outros…

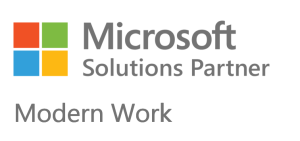

O vírus atual vem utilizando de algumas Dlls confiáveis do Windows e buracos na segurança do administrador, para conseguir acesso aos servidores. Veja abaixo, que o processo csrse.exe*32 está com a descrição bem simples de encontrar, mas isso é apenas a ponta do problema.

Quando seu servidor está infectado, os seguintes sintomas poderão aparecer, sendo:

- Troca automática dos DNS em suas placas de rede;

- Um X de desconexão é encontrado no ícone de sua placa de rede;

- Compartilhamentos podem parar de funcionar;

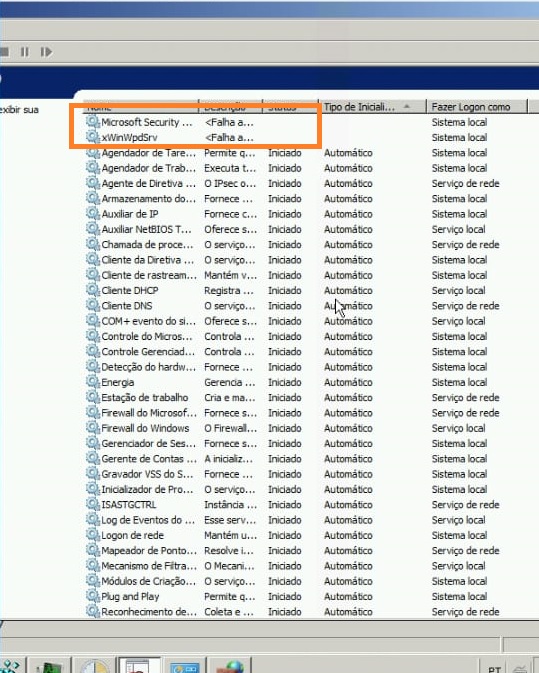

- Criação de serviços estranhos e fora do padrão em services.msc;

- Criação de usuário local ADMIN$ nos servidores membro de domínios;

- Criação de usuário ADMIN$ em seu Active Directory com permissões administrativas ou usuário padrão;

- Criação de arquivos em pasta padrões do Windows como: c:\windows\Debug / c:\windows\Temp / c:\windows\Help \ c:\Syswow64

- Entrada no MSconfig alterada;

- Parada em serviços importantes como: Banco de Dados, DNS e compartilhamento SMB;

- Scripts serão criados na raiz do “Agendador de Tarefas”;

- Diversas regras serão criadas em seu Firewall do Windows em Inbound e Outbound como: tpcall / deny tcp 145 / deny tcp 139 / SQL / Instalador de Componentes

- Alguns arquivos ficarão presos no serviço Rundll32.exe*32;

- Criação de regras FTP em seu Firewall do Windows;

- Mesmo excluindo as tarefas agendas e regras de firewall, de 2 em duas horas serão recriadas e os serviços voltam a entrar em colapso;

- Alguns IPs e Host Names serão encontrados com os seguintes nomes: http://wmi.1217bye.host/S.ps1 | http://173.208.139.170/s.txt | http://35.182.171.137/s.jpg | http://wmi.1217bye.host/1.txt | http://173.208.139.170/2.txt | http://35.182.171.137/3.txt | pool.minexmr.com:5555

- Utilização da DLL scrobj.dll e inserção de vários registros utilizando o regsvr32;

- Criação e remoção de arquivos .bat como: C:\windows\system32\drivers\c3.bat | c:\windows\web\c3.bat

- Criação de tarefas na pasta Windows Update, substituindo arquivos padrão do Windows;

Veja abaixo os serviços que foram encontrados em nosso exemplo para o artigo. Em nossa caso, removemos todas as entradas no registro do Windows, pesquisado pelo nome do serviço: XWnWpdSrv:

Para se proteger das ameaças, siga algumas dicas;

- Se possuir Windows Server 2008, já pense em efetuar upgrade para uma nova versão;

- Efetue um fechamento para serviços externos em seu Firewall do Windows local caso não tem um Firewall de Borda. Esse curso irá te ajudar melhor (https://www.wenzcursos.com.br/courses/windows-firewall);

- Revise services.msc e desative imediatamente serviços como citamos na imagem acima;

- Nunca desative o Firewall do Windows;

- Desative o NetBios para placas com IPs externos setados;

- Desative protocolos como, compartilhamentos de arquivos e impressoras e cliente de rede Microsoft em suas placas com IPs gateway;

- Impeça seus servidores de rodarem PowerShell + CMD com Scripts via GPO ou GPedit.msc;

- Crie regras em seu Firewall do Windows para impedir inserção de chaves com o regsrv32;

- Libere apenas IPs confiáveis para acessar seus servidores, internamente e externamente;

- Alteração de portas FTP;

- Alteração de portas SQL Server;

- Alteração de portas RDS;

- Manter últimos Updates do Windows Server;

- Remova usuários comuns do grupo Admins do domínio e Administradores;

- Trabalhe com VPN Site to Site ou Cliente to Site para entrega de serviços remotos e internos;

- Criar regras de entrada e saída para os endereços citados acima do atacante em seu Firewall ou roteador;

- Rode o scan online na opção Full para encontrar arquivos suspeitos: https://docs.microsoft.com/pt-pt/windows/security/threat-protection/intelligence/safety-scanner-download

Esse vírus tem como função coletar informações e senhas das organizações e entender as vulnerabilidades atuais na antiga versão do Windows Server 2008. Iremos atualizando as informações conforme estudo em cima desse novo ataque. Compartilhem essa dica ao máximo e vamos prevenir de novos ataques.

Espero que tenha ajudado e vamos em frente.